Blogarchiv 2007

Eine Reihe von Bloggern sind auf dem Chaos Communication Congress vor Ort und berichten regelmäßig vom Ort des Geschehens - und damit bedeutend ausführlicher, als ich es kann. Allen voran zu nennen sind hier die Blogs futur:plom und Mitternachtshacking (Edit: ich ergänze mal noch CSS Petals und Uninformation) - die Autoren berichten in separaten Beiträgen zu den von ihnen besuchten Vorträgen.

Bei der Eröffnung war natürlich die Vorratsdatenspeicherung ein großes Thema; da die Legislative das Gesetz durchgenickt hat, läge es nun an den Bürgern, durch Verwendung von Anonymisierungsdiensten, etc. die VDS zu "hacken" und so ihre Sinnlosigkeit zu demonstrieren.

Bezüglich des Betriebs von TOR-Nodes waren positive Stimmen zu hören: Man könne kein systematisches "Todklagen" von TOR-Nodes beobachten; vielmehr sei der Umgang mit den Ermittlungsbehörden meist recht unkompliziert:

"Die meisten Ermittler würden derzeit vor allem aber eine schriftliche Bestätigung erhalten wollen, dass sie auch bei einer genauen Durchsuchung von Tor-Servern "nichts finden würden", erläuterte Mittenzwei. Es gehe ihnen darum, eine Akte damit möglichst rasch schließen zu können."

Es hilft also, den Ermittlern die Funktion von TOR glaubwürdig und ausreichend detailliert (aber nicht zu kompliziert) erklären zu können. Vielleicht baut da ja jemand mal ein "Executive Summary for Investigators"?

Unser "Bundes-Horschtl", wie Urban Priol unseren Bundespräsidenten Horst Köhler so nett bezeichnet, hat das Gesetz zur Vorratsdatenspeicherung unterzeichnet - man sieht keine verfassungsrechtlichen Bedenken. Damit wird das Gesetz zum 1.1.08 in Kraft treten.

Der Stern veröffentlicht heute unter dem Titel Die Laserkanone der Demokratie einen Artikel über den Status Quo des CCC - entstanden bei einem Besuch beim CCC Berlin. Sehr schöne Publicity und schon fast ein 100%iges Lob für die Aktionen und Initiativen der CCCler (auch wenn ich den Titel irgendwie merkwürdig finde).

Schäube will ein zentrales Amt zur Durchführung von Abhörvorhaben - aus dem einzigen Grund, Kosten zu sparen. Mir stellt sich da die grundsätzliche Frage, wie unsensibel man sein muß, um in einem Land, von dem ein Teil über Jahrzehnte von der Stasi drangsaliert wurde, wieder ein zentrales Abhör-Amt einrichten zu wollen.

Ok, der Artikel Warum Dr. Billy Baypack heute Nachmittag sein Radio öffentlich und fachgerecht zerstören wird von Telepolis hat mir die Nachmittagslaune gerettet! Ein Aktionskünstler meldete die fiktive Figur Billy Baypack bei den Werbelisten von Payback, McDonalds, Beate Uhse, Happy Digits und der Rewe Handelgruppe. Irgendwann erhielt diese Person Post von der GEZ - ein Schelm, der Arges dabei denkt, wie die GEZ wohl an diese Adresse kam!?

Das Service Pack 1 für Vista steht ja in Bälde ins Haus; unlängst wurde über eklatante Mängel im Zufallszahlengenerator der Windows-Systeme gesprochen, und aus Redmond hörte man Besserungsgelöbnisse... und was lese ich bei Bruce Schneier am Wochenende? Microsoft integriert einen neuen Zufallszahlengenerator "Dual_EC-DRBG" in Vista SP1 - genau das Verfahren, das unter starkem Verdacht steht, eine NSA-Backdoor zu enthalten!

Wer erinnert sich noch an "Samy is my hero"? Analoges passiert wohl im Augenblick bei Googles Social Network Orkut: Momentan grassiert dort ein XSS-Wurm durch die Benutzerprofile.

...oder die Schwierigkeit, gute Web-Applikationen zu bauen

Vor lauter Online-Durchsuchung und Vorratsdatenspeicherung ist es ruhig geworden um den im Sommer verabschiedeten "Anti-Hacker-Paragraphen" 202c. Waren die ersten Reaktionen eher symbolischer Natur, kann man bei Mitternachtshacking von den sehr konkreten Schwierigkeiten lesen: Der Versuch, ein Pentest-Tool zu kaufen, wurde mit einer freundlichen E-Mail beantwortet, daß dieses Produkt aufgrund der neuen Gesetzeslage nicht mehr nach Deutschland verkauft wird.

Es war ja vorherzusehen: Die StudiVZ Ltd. ist kein Wohltätigkeitsverein, das Betreiben der Plattform kostet Geld - es muß Sorge getragen werden, daß Geld in die Kassen fließen kann. Und das hat StudiVZ mit einer Änderung der AGBs versucht. Die beiden essenziellen Punkte: Ähnlich wie bei Facebook versucht man, "innovative" Werbekanäle zu öffnen - bei StudiVZ Werbung via SMS und Instant Messenger. Außerdem will man das wahre Kapital von StudiVZ - die Benutzerdaten - schützen: Das Abmelden von der Plattform bedeutet nun nicht mehr, daß die eigenen Daten gelöscht werden; sie sind ab sofort nur nicht mehr öffentlich erreichbar. Das ist der Versuch, eine permanente Speicherung der Daten zu ermöglichen.

Amüsant finde ich die Zitate aus den Anschreiben bei netzpolitik.org, welche den StudiVZ-Nutzern die neuen AGBs schmackhaft machen sollen. Da hat sich ein Werbetexter sicher austoben dürfen! Auch Chris von F!XMBR findet eine Menge sarkastischer Worte zu der Aktion. Nüchtern betrachtet ist aber das einzige, was man StudiVZ vorwerfen kann, die tölpelhafte und ungeschickte Vorgehensweise - als Firma sind sie (nach gängiger juristischer Meinung) sogar gesetzlich angehalten, ihren Betrieb mit Gewinnabsicht zu betreiben. Aber zum einen sind die Änderungen so präsentiert worden, daß das Medienecho einfach schlecht sein mußte. Zum anderen hege ich Zweifel, ob die Änderungen juristisch vertretbar sind; zumindest nach deutschem Recht gilt der Grundsatz der minimalen Datenhaltung, und spätestens eine Speicherung der Profildaten über die Kündigung des Accounts hinaus widerspricht diesem wohl deutlich. Oder hat man hierfür eine andere Lösung gefunden? Die Rechtsform "Limited", mit der sich StudiVZ schmückt, gibt es an sich nur in England...

"Salamitaktik" nennt man das Vorgehen, in kleinen Schritten möglichst unmerklich ein Vorhaben durchzusetzen. Um sich dies bewußt zu machen, hat der CCC Ulm eine Sammlung der Ereignisse seit dem 11. September in seinem Wiki zu sammeln (bis dato leider ohne großes Feedback). Aber auch an anderen Stellen findet man themenverwandte Zusammenstellungen: Heise News sammelt auf dieser Seite alle Artikel zum "Schäuble-Katalog". Auf der Seite des Filmwettbewerbs "Das Panoptische Prinzip" findet man eine stichwortartige Zusammenstellung der Entwicklung nach 9/11. Und Netzpolitik weist heute auf dieses Papier des wissenschaftlichen Dienstes hin, in dem die Maßnahmen zur Terrorbekämpfung seit dem 11. September aufgelistet sind.

Die Weihnachtsfeiertage haben gleich aus zweierlei Hinsicht Potential für Sicherheitsprobleme: Zum einen haben viele Admins frei, zum anderen haben auch die "kreativen Querdenker" freie Zeit, um ihr (Un)wesen zu treiben. Auf diese Tatsache weisen einige Mitarbeiter der PGP Corporation besonders nett mit diesem Lied hin:

Die Analogie vom Frosch im heißen Wasser wurde ja schon oft herangezogen - nun gibt es sie auch als Video aufgearbeitet. 90 Sekunden, die es wert sind, weitergezeigt zu werden!

Kai hatte diesen TV-Tip gegeben und auf die Sendung "das Ende der Intimität" verwiesen. Die Sendung ist inzwischen ausgestraht und hat ihren Weg in fünf Teilen zu YouTube (Teil 1, 2, 3, 4, 5) gefunden. Die Sendung beleuchtete zwei Aspekte: Die wachsenden Überwachungswünsche der Politik einerseits, die freizügige Selbstinszenierung im Internet andererseits.

Im Jahr 2006 wurden insgesamt 460.000 Telefonate, Briefe und Faxe abgehört - so berichten N24 und Focus. Das sind (laut Aussage des parlamentarischen Kontrollgremiums für die Geheimdienste) 25 Mal mehr als noch 2004.

Nicht nur deutsche Politiker, sondern auch ihre Amerikanischen Kollegen haben Probleme mit der Definition datenschutzrelevanter Begriffe. Auch in Amerika wird (wieder einmal) über Möglichkeiten zur totalen Überwachung jeglicher Kommunikation (vorzugsweise ohne gerichtliche Bewilligung) diskutiert.

Unlängst wurde der Zufallszahlengenerator von Windows analysiert und als mittlere Katastrophe befundet. Heute kam die Meldung, daß auch der Zufallszahlengenerator von FreeBSD unter Umständen den internen Zustand preisgibt. Ein kurzer Blick auf den Patch zeigt jedoch, daß es sich hierbei lediglich um einen programmiertechnischen Lapsus handelt. Im Gegensatz zu Windows (dessen offensichtlich selbst gekochtes Verfahren man nur als br0ken bezeichnen kann) kommt bei FreeBSD der publizierte und erforschte Yarrow-Algorithmus zur Erzeugung von Pseudozufallszahlen zum Einsatz. Ebenfalls im Gegensatz zu Windows wurde sofort ein entsprechendes Update bereitgestellt...

Der Bundesrat hat heute mittag die Vorratsdatenspeicherung abgenickt; immerhin hat sich der Rat gegen einen Auskunftsanspruch der Urheberrechts-Verbände ausgesprochen - andererseits werden hierfür ja bereits alternative rechtliche Konstrukte diskutiert. Wie Kai anhand einer Stellungnahme der Bundesregierung zum verabschiedeten Gesetz zeigt, ist hier mit weiteren Scheibchenschneiden an der VDS-Salami zu rechnen.

...findet Bundesdatenschutzbeauftragter Peter Schaar: Schaar nennt Vorratsdatenspeicherung Gefahr für Demokratie - die vielfältigen Mißbrauchsmöglichkeiten seien gar nicht abzuschätzen.

Den Bundesländern gehen die Zugriffsmöglichkeiten nicht weit genug - durch einen geschickten Winkelzug (das Gesetz zur Vorratsdatenspeicherung selbst wird nicht geändert, in einem zweiten Gesetz werden entsprechende Regelungen verankert) sollen unter anderem die Rechteinhaber zum Zwecke zivilrechtlicher Verfolgung etwa von Urheberrechtsverletzungen Zugang zu den Daten bekommen - ohne, daß dies richterlicher Kontrolle unterläge. Da ist er schon, der vielbeschworene Dammbruch - und noch früher als befürchtet. Noch perfider: Sollte das Gesetz kommen, haben die Content-Verwerter im Prinzip alle Instrumente für die legitimierte Selbstjustiz zusammen.

In der abschließenden Pressekonferenz der BKA-Tagung zum Thema "Tatort Internet" hat BKA-Präsident Ziercke bestätigt, daß die geforderte Quellen-TKÜV (der "Bundestrojaner") vor allem wegen der Skype-Telefonie benötigt wird - gleichzeitig aber eingeräumt, daß man noch nicht einmal bei der Firma Skype wegen einer Abhörmöglichkeit angefragt hätte. Die Kombination dieser beiden Äußerungen hat im Netz (z.B. Slashdot, The Register) für leichte Erheiterung gesorgt.

Bei Facebook schlagen die Wogen gerade hoch: Facebook will angepaßte Werbung einblenden, und zwar nicht nur auf die Webseite, sondern auch in die restliche Kommunikation wie z.B. in Chats. Empörte Benutzer formieren sich in der Facebook-Gruppe Stop invading my privacy!

Der Betreiber eines solchen sozialen Netzes besitzt einen umfassenden Datenbestand, der ein gefundenes Fressen für Data Mining ist. In den Profilen geben die Leute ihre Hobbies und Interessen direkt an. Bekanntschaften sind ja das Killer-Feature von solchen Plattformen und daher direkt aus der Datenbank auszulesen; da Bekanntschaften fast immer einen "common ground" besitzen (selbe Interessen, selbes Studium, etc.), lassen sich auch hierüber Informationen ableiten; und zu guter Letzt besteht die Möglichkeit, Chats und Foren auszuwerten: Wer antwortet wem und welche Begriffe werden hier häufig verwendet. All das bekommt der Betreiber auf dem Silbertablett serviert - dies sind nur die einfachsten Techniken des Data Minings.

Google extrahiert schon seit langem solche Informationen sehr erfolgreich aus einer diffuseren Datenmenge (besuchte Webseiten) - das ganze dürfte also hervorragend funktionieren. Im Gegensatz zu Google wird bei Facebook aber nicht nur dezent Werbung am Seitenrand eingeblendet: Neu ist, daß es auch Werbemitteilungen in der Kommunikation, also im Chat und in Foren geben soll. Die Idee ist (nüchtern betrachtet) genial: Gezielte Werbung, angepaßt nicht auf eine Person, sondern an die Schnittmenge der Interessen der beteiligten Personen - oder (noch besser) zusätzlich an das Gesprächsthema des Chats. Man stelle sich vor: Zwei Leute chatten miteinander, das System erkennt anhand der Datenbank, daß beide im selben Studiengang sind und erkennt am Text, daß es um Mathematik geht. Flugs folgt eine Einblendung für Mathebücher und -skripte beim Onlinebuchhändler der Wahl.

Ich habe eben in die AGBs von StudiVZ gesehen (oder besser: Versucht. StudiVZ ist gerade down, ich habe den Google Cache gelesen): Hier findet man unter 4.2 den Passus: "Außerdem behält sich der Betreiber vor, künftig angemessene Werbung zu schalten.". Für eine solche Datenanalyse müssen die Daten nicht an dritte weitergegeben werden (5.3) - alle Voraussetzungen für Werbung a la Facebook sind also gegeben.

Das ganze ist so lukrativ, daß es imho keine Frage des "ob", sondern nur eine Frage des "wann" (wann bekommen sie es technisch hin) ist, bis StudiVZ hier nachzieht.

Qbi hat auf zwei Veröffentlichungen hingewiesen, in denen die Zufallszahlengeneratoren von Windows und Linux untersucht wurden. Linux schnitt hierbei sehr brauchbar ab, bei Windows 2000 hingegen wurden eklatante Schwachstellen entdeckt. Dieselben Probleme hat Microsoft nun auch für Windows XP bestätigt. Allerdings hält man die Angelegenheit für so unkritisch, daß das Problem erst mit dem nächsten Servicepack im ersten Halbjahr 2008 behoben werden soll.

13.000 Bürger wollen gegen die Vorratsdatenspeicherung klagen. Dem ist nichts mehr hinzuzufügen.

Das NIST (National Institute of Standards and Technology) hat im März diesen Jahres eine Veröffentlichung mit empfohlenen Algorithmen zur Erzeugung (kryptographisch starker) Pseudo-Zufallszahlen herausgegeben. Die vier verschiedenen Verfahren basieren auf unterschiedlichen, bekannten und wohluntersuchten kryptographischen Basisprimitiven (Hashfunktionen, HMAC, Blockziffern, elliptische Kurven). Eines der Verfahren fällt aus der Reihe: Es ist langsamer als die anderen und scheint nur deshalb enthalten zu sein, weil es der Favorit der NSA ist. In einem Artikel bei Wired berichtet Bruce Schneier von der Vermutung, daß dieses Verfahren mit einer Hintertür behaftet sein könnte.

Dieser Artikel ist erst eine Stichwortsammlung. Im August gibt's davon eine Textversion...

Der Hamburger Wahlstift ist endgültig vom Tisch. Die kommende Bürgerschaftswahl wird rein manuell stattfinden; ob der Wahlstift in Zukunft als Wahlhilfe oder Wahlgerät Verwendung finden wird, ist jedoch noch nicht geklärt. Damit liegt die 4,5 Millionen Euro schwere Investition erstmal auf Eis - und wandert (hoffentlich) in die Mülltonne der Geschichte. Nicht unerheblich zu dieser Entscheidung beigetragen haben die Recherchen des CCC, die verschiedene Angriffsszenarien ergeben haben, wie Wahlen mit dem Wahlstift manipuliert werden können.

England hat seit sechs Wochen ein Gesetz, mit welchem man die Entschlüsselung oder die Herausgabe von Schlüsselmaterial unter Androhung von bis zu fünf Jahren Haft erzwingen kann. Das Gesetz kam nun erstmalig zur Anwendung - aber nicht gegen Terroristen oder organisierte Kriminalität: Auf dem Laptop einer Tierschützerin wurde eine PGP-verschlüsselte Datei entdeckt, die sie nun entschlüsseln soll.

Über ein weiteres Beispiel für die geringe Sachkenntnis von Ermittlungsbehörden und Richtern bezüglich des Netzes (insbesondere von Tor) berichtet Kai Raven in seinem Artikel "Ein deutscher Tor Router Admin und die deutsche Justiz". Einem Betreiber einer deutschen Tor-Exit-Node wurde ein Strafbefehl zugestellt - er habe über seinen Server eine web.de-Adresse unter Angabe falscher Personalien ("Identitätsdiebstahl") angelegt und mit dieser einen Amazon-Gutschein über 51 Euro bestellt (und nicht bezahlt).

Im amerikanischen Kongress versucht man, das "Privacy-Problem" zu lösen, indem man den Begriff passend umdefiniert: Privacy sei nicht länger mit Anonymität gleichzusetzen. Regierung und Geschäfte sollten durchaus Zugriff auf personenbezogene Daten haben - solange sie diese anständig geheimhalten, sei das ja immer noch Privacy...

Da kommt mir doch die Galle hoch: Einige SPD-Abgeordnete bauen auf Karlsruhe bei der Vorratsdatenspeicherung - nachem sie dem Gesetz kurz zuvor zugestimmt haben. Obwohl sie unter "schwerwiegenden politischen und verfassungsrechtlichen Bedenken" litten.

Bei Abgeordnetenwatch.de wurde Herrn Wiefelspütz eine ausführliche Frage über den Sinn und Unsinn der (mit dem internationalen Terrorismus begründeten) Vorratsdatenspeicherung gestellt. Hier seine Antwort:

Ich bin kein Freund der Serie "24". High-Tech-Gimmicks auf der einen Seite, himmelschreiende Ignoranz gegenüber (technischer) Realität auf der anderen Seite, gepaart mit aufgesetzter Story und ausgiebiger Gewaltdarstellung - das kann auch das (in der 1. Staffel noch neue) Konzept des "Echtzeit-Krimis" nicht wettmachen.

Heute geht es in der 3sat-Sendung "Neues - die Computershow" um die Demo "Freiheit statt Angst" und die ETSI-Abhörschnittstelle. Die Sendung läuft um 16:30h auf 3sat und wird in der kommenden Woche mehrfach wiederholt; Edit: die Sendung ist inzwischen auch online abrufbar.

Zwei Tiefschläge gegen die Privatsphäre innerhalb von 24 Stunden: Zuerst verabschiedete der Bundestag die Zentraldatei der Steuerzahler, mit welcher jede Person von der Geburt bis 20 Jahre nach dem Ableben eine eindeutige Personenkennziffer (nämlich die Steuernummer) erhält; unter dieser Nummer werden in einem zentralen Register die Lohnsteuerdaten von Arbeitgeber und -nehmer gespeichert. Kurz darauf wurde - wie befürchtet - das Gesetz zur Vorratsdatenspeicherung und TK-Überwachung beschlossen. Die allgemeinen Bedenken und Proteste wurden geflissentlich ignoriert. Wieder einmal wird es wohl die Aufgabe des Bundesverfassungsgerichts sein, Vernunft in die Angelegenheit zu bringen - der AK Vorratsdatenspeicherung sammelt bereits Adressen für eine Sammel-Verfassungsbeschwerde.

Bundesjustizministerin Brigitte Zypries äußert sich im Deutschlandfunk zur Bedeutung des Begriffs "informationelle Selbstbestimmung":

Diese These war der Aufmacher des Heute-Journals vom 6.11.07 zu den Protesten gegen die Vorratsdatenspeicherung:

Bei der dezentralen Demo gestern waren trotz widriger Witterung bundesweit mehr als 10.000 Leute auf der Straße, um gegen die Vorratsdatenspeicherung zu demonstrieren. Trotz diesem und vieler weiterer mahnender Signale hat der Rechtsausschuß des Bundestags den Gesetzentwurf abgesegnet. Es ist davon auszugehen, daß der Bundestag das Gesetz ebenso durchwinken wird.

Im Februar diesen Jahres informierte mich ein Bekannter (der die identische Rechnerkonfiguration zusammen mit mir gekauft hatte), daß bei ihm das Netzteil plötzlich in Flammen aufgegangen sei - glücklicherweise war er gerade zufällig im Haus, sein Rechner läuft meist rund um die Uhr (fleißiger distributed.net-Rechner). Im August quollen plötzlich Rauch und kleine Flämmchen aus meinem Rechner - ein Glück kein Datenverlust...

Gestern ruft mich mein Bekannter an, daß auch sein Austauschnetzteil Rauchzeichen von sich gab! Wenn sowas passiert, während man nicht im Zimmer ist, hat man Ruckzuck einen Wohnungsbrand - vom drohenden Datenverlust mal ganz zu schweigen. Das stärkt nicht gerade mein Vertrauen in die Zuverlässigkeit der Netzteile - bekommt man dort nur "Vaporware", Ware, die sich in Rauch auflöst?

Edit: Anfang des Jahres hatte Google noch nichts relevantes zum Thema gefunden, aber inzwischen gibt es eine Reihe Forenberichte, welche ähnliche Probleme haben... man hat dort den Eindruck, daß sich in jüngster Zeit die Vorfälle bei den BeQuiets häufen :-(

Edit 2: Meinem Bekannten hat der Laden das Netzteil natürlich ersetzt - allerdings nicht streng nach Garantievorschrift (Ersatzgerät gleichen Typs), er hat jetzt stattdessen ein PowerMaster-Netzteil... der Laden hat wohl aus leidvoller Erfahrung die Produktlinie geändert.

(Foto von VivaAntarctica)

Nochmal ganz kurz zusammengefaßt (wer's ausführlicher will, lese diesen Artikel), worum es geht: Ab 1.1.08 sollen für 6 Monate folgende Informationen gespeichert werden:

- Wer hat sich wann (und mit welcher IP-Adresse) ins Internet eingewählt

- Wer hat wann E-Mails abgerufen

- Wer hat wann an wen eine E-Mail verschickt

- Wer hat wann mit wem wie lange telefoniert

- Wer hat wann an wen eine SMS geschickt

- Bei Handys (Telefongespräch/SMS) wird zusätzlich der Aufenthaltsort gespeichert

Die Daten können von Polizei, LKA/BKA, der Staatsanwaltschaft und den Nachrichtendiensten abgerufen werden; allerdings gibt es ein internationales Abkommen, nach dem auch 52 weitere Staaten (darunter Russland, die USA, aber auch Länder wie Azerbaijan!) diese Daten anfragen können.

In drei Tagen entscheidet der Bundestag über das Gesetz - heute ist also die letzte Chance, ein Zeichen dagegen zu setzen. Wer also etwas Zeit erübrigen kann - und sei es nur eine halbe Stunde: Hingehen!

Die Zeit stellt äußerst treffend fest:

Manchmal ist es hilfreich, die Perspektive einer dritten, unbeteiligten Person einzunehmen, um ein Thema objektiver betrachten zu können. Wer das tun will, sollte sich diesen Artikel der Los Angeles Times über die Onlinedurchsuchung in Deutschland durchlesen. Deutschland wird bereits in der Überschrift als eine "Nation mit einer Geschichte öffentlicher Überwachung" genannt; ein Volk, das die Bespitzelung durch die Gestapo und die Stasi erlebt hat - also ein Land, das es eigentlich besser wissen sollte.

Kurze Notiz: Das BGH stellt bei seiner Entscheidung zur Aufhebung des Haftbefehls gegen den Berliner Soziologen fest: Verschlüsselung von E-Mails begründet keinen dringenden Tatverdacht. Aus dem Umstand, daß verschlüsselte Mails versendet würden, dürfe nicht geschlossen werden, daß diese strafbare Handlungen enthalten würden.

Die gestrige Sendung von Frontal21 hat auch über die Vorratsdatenspeicherung berichtet (Beitrag als Video in der ZDFmediathek). Anhand von mehreren Interviewpartnern wird auf die drastischen Auswirkungen hingewiesen: Die ständige Sorge, man könnte in eine Suchabfrage mit hineinfallen und so unschuldig verdächtigt werden. Der Schritt zum "Inbegriff des Präventionsstaats". Die Einschränkungen der Pressefreiheit und die Sorge der Journalisten um ihre Informanten.

Der Moderator hat die Konsequenz für Europas Bürger schön zusammengefaßt: (Die Daten von) "Eine halbe Milliarde Verdächtiger: Ohne besonderen Anlaß - und auf Vorrat."

Der Zugang zum Frachtbereich (und anderen Flughafenbereichen) erfolgt lediglich über Magnetkarten. Kriminelle nutzen diese Methode laut Aussage eines Informanten bereits seit langem: Entweder werden alte Karten weiterverwendet (offensichtlich werden die Karten nach Ausscheiden eines Mitarbeiters nicht gesperrt), oder aber man kopiert eine Mitarbeiterkarte - so gelangt man tief ins Innere des Flughafens. Das Kopieren erfolgt mit standardisierten Magnetkartenschreibern, es gibt keine speziellen Schutzvorrichtungen - noch nicht einmal ein proprietäres Format, was zumindest ein geringes Hindernis darstellen würde.

Auf der Bühne des Security Theaters werden die Passagiere mit verschiedensten Sicherheitsprüfungen gegängelt: Durchleuchtung des Handgepäcks, Kontrolle des aufgegebenen Gepäcks, Paßkontrollen, Personenkontrolle mit Handscanner, Ausziehen der Schuhe, Verbot von Flüssigkeiten, sogar das Verbot von Nagelscheren und Nagelknipsern.

Backstage, hinter den Kulissen sieht alles anders aus: Hier kommen antiquierte Mechanismen zur Zugangskontrolle zum Einsatz, Personenkontrollen gibt es nicht. So gelangten die Reporter direkt an die Luftfracht, ohne auch nur ein einziges Mal angesprochen zu werden. Kriminellen wäre es so ein leichtes, Gepäck mit brisantem Inhalt an den weiteren Kontrollen vorbeizuschleusen. Illegale Ware kann so an den Polizeikontrollen vorbeigebracht werden, umgekehrt sollte es auch kein Problem darstellen, weitere Gepäckstücke (wer jetzt an Bomben oder ähnliches denkt, schreit laut "hier!") in den Bauch eines Flugzeugs zu schmuggeln.

Die Satiriker von "Neues aus dem Schlachthof" haben in ihrer letzten Sendung quasi als "Zuckerl" festgestellt, daß man die Nagelschere, die einem Eingangs abgenommen wird, im Flugzeug aus dem Bord-Shop kaufen kann.

Braindead, completely braindead. Etwas anderes fällt mir zu solchen Zuständen nicht mehr ein.

(Bild von jasoneppink)

Die Webseite ist die Außendarstellung von Firmen und Institutionen - sozusagen die virtuelle Empfangshalle. Aus Komfortgründen dient sie häufig sowohl für Besucher als auch für Mitarbeiter als Plattform; und auch die Gestalter und Redakteure benötigen in irgendeiner Form Zugriff, um Aktualisierungen vornehmen zu können. Eine entsprechende Konfiguration ist leicht zu erstellen, doch bieten diese leichtsam eine Einfallsschneise für ungebetene Besucher; auf einige Probleme möchte ich in diesem Artikel am Beispiel des Apache-Webservers hinweisen.

Ok, ich weiß: Tell news. Trotzdem finde ich das eine kreative Idee: Ein trojanisches Pferd gibt sich als Strip-Programm aus, um den Benutzer Captchas erkennen zu lassen. Captchas sind die verzerrten Buchstabenfolgen, die eine automatische Erkennung durch Computer verhindern sollen. Das trojanische Pferd mißbraucht hierfür wieder arglose User, die gerne nackte Haut sehen wollen - sex sells, offenbar auch hier. Die Idee ist nicht ganz neu (es wurde bereits 2004 auf BoingBoing über diese Möglichkeit spekuliert), aber dies ist die erste reale Umsetzung, die mir bekannt ist.

Der inhaftierte Berliner Soziologe ist wieder frei - der BGH hob den Haftbefehl auf. Immerhin ein Etappensieg, die Untersuchungen nach Paragraph 129a werden jedoch fortgesetzt.

Man mußte hier nicht mal ein "1337 hax0r" sein: Der naive, aber findige User stellte fest, daß seine Lizenz abgelaufen war, und er doch bitte die Lizenzdatei mit einer neuen Lizenz ersetzen solle. Ein Blick in die Datei zeigte ihm das gewohnte Bild: Sie enthielt ein Ablaufdatum und einen Schlüssel.

Offensichtlich ist ein Botnet ausgezogen, root-Accounts via ssh zu suchen: Letzten Sonntag Nacht (von 4-6 Uhr MEZ) dröppelten die ersten Versuche herein, seit gestern Nachmittag (ab 15 Uhr) kommen die Versuche im dutzend billiger - bis dato von über 250 verschiedenen Rechnern aus.

Der Streit um die ultimative Programmiersprache ist ja ein beliebtes Flamewar-Thema (und wenn man keinen Favoriten hat, dann kann man immer noch trefflich die eigene Sprache bashen)... aber lassen wir doch die Programmiersprachen selbst zu Wort kommen :-D

An einer Schule in England sollen nun RFID-Chips in die Schuluniformen eingenäht werden, um so die Abwesenheit von Kindern vom Unterricht festzustellen. Eltern werden dann via SMS über das Fehlen benachrichtigt und sind verpflichtet, umgehend den Grund der Abwesenheit mitzuteilen. Auf Kritik hin, das System würde die Privatsphäre der Schüler verletzen, stellte der Direktor klar, daß es sich nur um ein Mißverständnis handele: Es handele sich dabei keineswegs um ein Big-Brother-System.

Kevin Mitnick gehört zu den prominenten Hackernamen - spätestens seit den "Free Kevin!"-Aktionen nach seiner Festnahme (welche von dubiosem Verhalten seitens der Ermittlungsbehörden begleitet war). Inzwischen ist Mitnick Leiter einer Sicherheitsberatungsfirma. Eigentlich sollten gerade die Ahnung von der sauberen Rechneradministration haben - aber wie gesagt, perfekte Sicherheit gibt es einfach nicht.

"Sir, we found him! His IP address is 359.33.9.234!

Ist dort schon IPv4,5 (natürlich beta) im Einsatz? Der Technophile lacht, der Laie wundert sich (darüber)...

Fefe verweist auf diesen Blog, in dem angeblich eine Betroffene das Leben unter Beobachtung durch das Kriminalamt beschreibt (wieso "angeblich"? Siehe weiter unten). Sie ist laut Aussage der Seite die Lebenspartnerin des Wissenschaftlers, der im Sommer wegen Verdachts auf Bildung einer terroristischen Vereinigung verhaftet wurde (der Verdacht begründete sich auf die Verwendung bestimmter Fachausdrücke in Veröffentlichungen und der Benutzung der Universitätsbibliothek).

Irgendwann hatte es Bernhard mir gesagt - aber ich habe die entsprechende Notiz einfach nicht mehr gefunden (passiert, wenn man einfach nach den falschen Stichworten sucht): "Baron Samedi" heißt eigentlich nicht "Baron Samédi", sondern "Baron Sam'di" - eben wie das französische Wort für Samstag.

Die Polizeigewerkschaft ist wegen der Terrorgefahr gegen Personalabbau. Gut, es ist der Job einer Gewerkschaft, gegen Personalabbau zu sein, aber in diesem Fall sprechen sie mir aus der Seele: Dieses Land hat eine prima funktionierende Polizei; gebt ihr vernünftige Ausbildung in Bezug auf neue Medien wie dem Internet, vielleicht ein wenig modernere Technik (wie digitalen, verschlüsselten Sprechfunk) und streicht ihr die Stellen nicht weg - und wir brauchen uns wegen Terrorismus oder anderer Kriminalität momentan keine allzu großen Sorgen machen; auch ohne Bundestrojaner & Co.

GnuCitizen schreibt in einem Artikel über die prinzipielle Möglichkeit, Rootkits in Browsern einzubetten. Das ganze hat eine Reihe von Vorteilen:

"Terroristen nehmen keine Rücksicht auf unsere Debatten", so zitiert FutuzreZone unseren Innenminister. Man könne es sich nicht leisten, auf das Karlsruher Urteil zu warten - im übrigen schätzt er dessen Stellenwert ohnehin nicht allzu hoch ein: "Karlsruhe schreibt Urteile, keine Gesetze".

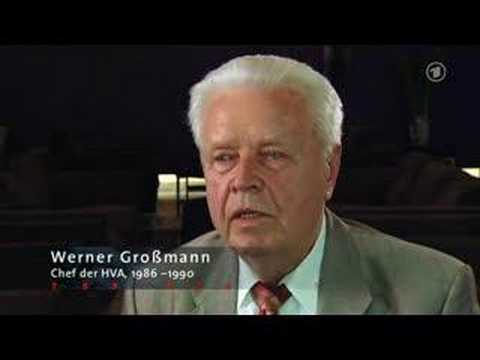

Mit dem Kopf durch die Wand, ohne Rücksicht auf Verluste und ohne sich umzusehen - sonst hätte er möglicherweise das Interview mit Werner Großmann, einem der Stasi-Oberen gesehen; sogar dieser beobachtet die steigende Überwachung mit Sorge: "das kann man auch nicht alleine mit dem Kampf gegen den Terrorismus begründen".

Sehr gut paßt dazu die Schlagseite der aktuellen c't - der Bundestrojaner ist für die Antiviren- und Firewall-Software eindeutig an der Deutscher-Michel-Mütze zu erkennen :-)

...das BKA in Deiner Abwesenheit da war - und diesen Vordruck an Deiner Haustür hinterlassen hat.

...Du auf dem Weg zu einem Termin einen Autounfall hast und beim Anruf bei der Polizei Deine Beschreibung des Unfallortes nur mit einem gelangweilten "ja, ich weiß..." kommentiert wird.

...Deine Kinder nach schnellerem DSL quängeln, weil die Moviez-Downloadz plötzlich so langsam sind.

...sich die Bewohner einer WG gegenseitig beschuldigen, wer denn die DSL-Leitung die ganze Zeit dichtmacht.

Ok, genug Unsinn für heute :-)

In der FAZ erschien anläßlich des Prozessbeginns ein Kommentar über den Streit um die Online-Durchsuchung - und zwar in einer haarsträubenden Art und Weise, die ich einer renomierten Zeitung wie der FAZ nicht zugetraut hätte.

Was bitte hat die Diskussion über die Grundrechte (Recht auf Privatsphäre, Unverletzlichkeit der Wohnung, Kernbereich des Privatlebens, etc.) mit der mangelnden Sicherheit verbreiteter Rechnerkonfigurationen zu tun? Oder ist der Artikel so zu verstehen, daß es ja bereits hunderte verschiedener Trojaner gibt - da sollen sich die Leute wegen einem mehr oder weniger (der obendrein von den "guten" kommt) nicht so anstellen? Hallo, geht's noch?

Es gibt tausend Dinge, die wichtiger sind und mehr Leute betreffen - dabei "sollen Online-Durchsuchung nur in wenigen Fällen eingesetzt werden", und auch die rapide wachsende Anzahl an Telefonüberwachungen wird mit der steigenden Zahl an Handys (jeder Bundesbürger hat im Schnitt mehr als eines) kleingeredet. Oh, wie ich diese Kreidefresser und Nachplapperer verabscheue.

Bis zum 6.12. ist im Siemens-Nixdorf-Museum noch die Sonderausstellung Krypto und Stegano zu sehen. Gezeigt werden historische Chiffriermaschinen, aber auch sonstige "verborgene" Geräte wie Spionagekameras oder Vorrichtung zum Verstecken von Dokumenten.

Tja, dann paßt mal alle auf, daß in eurer Webanwendung "little bobby tables" nicht Unheil stiftet :-)

Aus Angst, unter den "Anti-Hacker-Paragraphen" 202c zu fallen, sind immer mehr Webseiten und Blogs auf dem Rückzug. Die Entwickler von Kismac hatten diesen Schritt schon sehr früh vollzogen; nun hat einer der Entwickler sich an das Bundesministerium der Justiz gewandt und um eine Stellungnahme gebeten - hier die Antwort.

Ok, es ist die alte Leier: "Ich habe doch nix zu verbergen". Väterchen Staat hat schon immer gut für uns gesorgt, dem können wir unsere Daten anvertrauen. Es gibt ja scharfe Gesetze und strikte Auflagen, wie diese zu verwenden sind. Und der Fall, daß sich unsere Demokratie in einen bösen Schurkenstaat wandelt, der diese Datenbanken dann gegen seine Bürger verwendet, ist ja so unwahrscheinlich, daß man ihn ausschließen kann.

Also ich kann mich des Eindrucks nicht erwähren, daß das eine Verzweiflungstat ist: Der BND sucht über die Bundesagentur für Arbeit Informatiker (lokale Kopie) zum (Zitat) "Entwurf, Planung und Aufstellung von übergreifenden Konzepten zur Optimierung der Technischen Informationsgewinnung, unter Berücksichtigung der aktuellen Auftragslage und der vorhandenen Ressourcen". Die Stelle läuft bei der Arbeitsagentur unter der Kategorie "Einsatzbereich für Logistik, Beschaffung, Materialw." - "Beschaffung" dürfte da wohl das Schlagwort sein *rotfl*

Die Anstellung wäre in Pullach, mit geplantem Umzug nach Berlin ca. 2012. Man erwünscht sich vom Bewerber neben Vorkenntnissen über die "weltweit eingesetzten modernen Überwachungs- und Kommunikationsformen" auch eine ausgeprägte Fähigkeit im Erfassen komplexer technischer Sachverhalte, ebenso wie sehr gute Kenntnisse in der Nachrichtentechnik (von Modulation über Kodierung bis zu den Protokollen).

Kurz vor der Verhandlung über die Verwendung von "remote forensic software" vor dem Verfassungsgericht berichtet der Spiegel (bereits vorab am vorgestrigen Samstag), daß der Zoll und das bayrische LKA Software auf den Rechnern Verdächtiger zur Überwachung der Internettelefonie installiert haben sollen. Egal ob das Durchsuchen von Festplatten nach Stichwörtern oder das Ausspähen der Passwörter für die Verschlüsselung der Internet-Telefonie: Die Technik ist die gleiche. Die Behörden sehen ihr Vorgehen durch die bestehenden Gesetze zur Telekommunikationsüberwachung (sogenannte Quellen-TKÜV) gedeckt.

Die Nachricht der Ermittlung des BKA gegen Besucher der eigenen Webseite hatte für ziemlich Adrenalin gesorgt. Das folgende Gespräch ist symptomatisch für so viele, welche um die aktuelle Überwachungs-Debatte gehen: Ich wurde gefragt, worüber ich mich denn aufrege. Zuerst schildere ich den Fall - wiederholter Besuch der Webseite führt zu einer Ermittlung. Es folgt ein Kopfnicken, aber die Aufregung ist noch immer nicht nachvollziehbar. Ich ziehe einen Vergleich: "Stell' Dir vor, Du bleibst mehrfach vor dem Schaufenster eines Ladens stehen - und wirst schließlich verhaftet, weil im Schaufenster z.B. einige Bücher mit potentiell grenzwertigem Inhalt liegen, oder weil der Besitzer des Ladens aus irgendeinem Grund polizeilich beobachtet wird". Ein erschreckter Blick bei meinem Gegenüber, dann die Reaktion: "Das ist ja wie im dritten Reich, bloß nicht vor einem jüdisches Schaufenster stehenbleiben..." Ich ziehe weitere Beispiele des aktuellen Überwachungswahns heran, und ernte bei meinem Gegenüber vollkommenes Verständis für mein Kopfschütteln. Dann aber bekomme ich zu hören: "Reg' Dich nicht auf, Du kannst ja sowieso nichts ändern".

Für die Verabschiedung des novellierten BKA-Gesetzes einschließlich der Online-Durchsuchung spielt die anhängige Verfassungsbeschwerde gegen den nordrhein-westfälischen Verfassungsschutz eine wichtige Rolle. Hierfür wurden technische Gutachten in Auftrag gegeben, deren Ergebnis nun vorliegt. Allen diesen Gutachten ist gemein, daß sie erhebliche Zweifel an der technischen Durchführbarkeit der Online-Durchsuchung haben.

Im Sommer machte Joanna Rutkowska mit der Veröffentlichung ihres Virtualisierungs-Rootkits Schlagzeilen: Mit Hilfe der Virtualisierungsfunktionen moderner CPUs verschiebt die Blue Pill ein laufendes System in eine virtuelle Maschine. Das System, so ihre These, kann dies nicht bemerken, steht aber unter Kontrolle der Blue Pill. Forscher haben aber nun gezeigt, daß das Verschieben in eine virtuelle Maschine doch erkannt werden kann ("Compatibility Is Not Transparency").

Der CCC veranstaltet einen Kurzfilmwettbewerb unter dem Thema das panoptische Prinzip. Gesucht werden Kurzfilme (vorzugsweise nicht länger als 3 Minuten), welche sich mit dem Thema Überwachung auseinandersetzen und zur Diskussion darüber anregen sollen.

Das BKA ermittelt gegen Besucher der eigenen Webseite - so berichtet Focus von einem Fall, bei dem jemand Besuch von zwei Polizeibeamten bekam: "Sie erklärten mir, ich sei auffällig oft auf den Seiten der Polizei gesurft".

Wie weit ist es in diesem Land gekommen? Denunziation per Logfile. Surfe zu häufig auf bestimmten öffentlichen Seiten, und Du bist verdächtig. Und das ohne den globalen Abgleich via Vorratsdatenspeicherung, nur durch Auswertung eines einzelnen Serverlogs - ich will mir gar nicht ausmalen, was uns die Vorratsdatenspeicherung bescheren wird.

Nachdem zeitweise riesige Botnetze mit über einer Million Rechnern gesichtet wurden, beobachten Analysten momentan neue Trends: Die Jumbo-Netze scheinen auf dem Rückmarsch, dafür sind kleinere Botnetze im Trend. Die Vorteile liegen auf der Hand: Große Netze erzeugen einen Kommunikationsflaschenhals - noch immer geschieht die Kontrolle der Bots häufig über Chatkanäle, und die hohe Teilnehmerzahl in einem einzelnen Chatraum sorgt für Netzlast und ist obendrein auffällig. Dazu kommt noch, daß ein einzelner Chatraum für den Botnetz-Betreiber einen "single point of failure" darstellt: Wird dieser Kontrollkanal ausgeschaltet, verliert er sein komplettes Netz. Mehrere kleine Netze sind unauffälliger, und die Gefahr eines Totalverlusts ist geringer.

Wenn ich diesen Text richtig verstehe, gilt ab heute in England ein Gesetz, mit dem die Polizei die Herausgabe von Krypto-Schlüsseln (oder zumindest das Entschlüsseln von Daten) fordern kann. Zusätzlich kann man verpflichtet werden, über den Vorgang Stillschweigen zu bewahren. Wer einem der Punkte nicht nachkommt, kann mit Geldstrafen und bis zu zwei Jahren Gefängnis (im Falle nationaler Sicherheit: fünf Jahre) belegt werden.

Bei /dev/radio gab es gestern eine Sendung über die Demonstration Freiheit statt Angst. Interessant zu hören: Diverse Mitschnitte von Ansprachen auf der Demo.

- Ein Anrufer betrachtete die Speicherung der Verbindungsdaten als Vorarbeit hin zur Komplettspeicherung von Telefonaten, E-Mails, etc. Das muß nicht zwingend so sein: Ich erinnere mich an einen Bericht über Ermittlungsmethoden der Polizei, bei dem gerade solche Soziogramme (wer kommuniziert mit wem) als besonders wichtig herausgestellt wurden - mitunter wichtiger noch als der eigentliche Gesprächsinhalt. Dies ist übrigens einer der Hauptgründe, weshalb ich gegenüber Social Networks so skeptisch bin...

- Zum Thema Panikmache und "was ist eigentlich Terror" fiel mir diese Karrikatur wieder ein :-)

- Eine Studie über die Effektivität von Kameraüberwachung stammt aus England (02'2005). Hier wird festgestellt, daß die Kameraüberwachung keinen gleichmäßigen Effekt auf die Kriminalitätsrate hat - manche Arten von Vergehen gehen stark zurück, andere sind nahezu unverändert, bei manchen Vergehen verlagert sich durch den Kameraeinsatz nur der Ort (in schlechter überwachte Gegenden). Ein aktueller Bericht bei Golem bestätigt diese Thesen.

- Stichwort Mautdaten-Weitergabe aufgrund der TKÜV: Es wurde in der Sendung gemutmaßt, ob Toll Collect ein Erbringer von Kommunikationsdienstleistungen im Sinne der TKÜV ist und deshalb eine Schnittstelle zur Datenweitergabe bereithalten muß; diese Argumentation wurde seitens der Politik anno 2003 vorgebracht. Toll Collect hatte eine Datenanfrage damals verweigert und den Fall zur Klärung an den damaligen Bundesdatenschutzbeauftragten weitergegeben. Ich finde leider kein Ergebnis der Anfrage, gehe aber davon aus, daß weiterhin die Zweckbindung der Daten gemäß des Mautgesetzes gilt.

Heise betitelt einen neuen Artikel mit der Überschrift Schäuble: "Ich mache den Menschen gar keine Angst.". Na dann is' ja gut... (noch im Juli betitelte ihn eine Zeitung als den Angstmach-Minister) Allein über diese Schlagzeile kann man (mit etwas Galgenhumor) schon herzhaft lachen. Das richtige Zuckerl steckt aber etwas tiefer im Artikel (mit dem allgemeinen Widerspruch der Aussage hat sich Fefe detailliert auseinandergesetzt).

Bruce Schneier weist in seinem Blog auf einen Artikel mit dem Titel "The Uneasy Relationship Between Mathematics and Cryptography" von Neal Koblitz hin. Der Artikel beschreibt die verschiedenen Perspektiven von "praktischen Mathematikern" und "echten Mathematikern" - letztere werfen den Kryptographen häufig vor, sehr großzügig mit Begriffen wie "Beweis" oder "absolut sicher" umzugehen. Darüber hinaus ist der Artikel ein schöner Abriß über die Geschichte der Kryptographie seit den 1970ern.

Wie der CCC eben in einer Pressemitteilung erklärt, haben sich die Niederlande entschlossen, die NEDAP-Wahlcomputer aus dem Verkehr zu ziehen. Vorerst wird wieder auf die klassische Methode mit Papier und Bleistift zurückgegriffen.

Bei der Suche nach Berichten zur Demo in Berlin fiel mir in den Kommentaren ein ständig wiederkehrender Text auf. Darin fordert ein Schreiber, daß Leute, die auf Datenschutz und Freiheit pochen, doch auch für "umfassende Meinungsfreiheit bezüglich politischer Fragen" sein müßten. Hinter der verharmlosenden Formulierung steckt die Forderung nach Abschaffungs des § 130 StGB (Volksverhetzung). Abgesehen davon, daß der Autor in nahezu allen Blogs ordentlich Kontra bekommen hat, sollten imho die Blogbetreiber sich nicht vor diesen braunen Karren spannen lassen und zumindest den Link auf die Seite des Kommentators entfernen - mit solchem Kommentarspam sollte man seinen Google-Rank nicht verbessern dürfen.

Eine Richterin vom US-Bundesgericht in Portland hat geurteilt, daß erhebliche Teile des "Patriot Act" verfassungswidrig sind. Die Klage, welche dieses Urteil zur Folge hatte, beschreibt die hanebüchenen Auswirkungen, welche dieses Gesetz hat (aufpassen, daß man beim Lesen vor lauter Kopfschütteln kein Schleudertrauma bekommt). Das Resume der Richterin:

Der Zweck des Patriot Act sei es gewesen, die Grenzen zwischen Strafverfolgungsbehörden und Geheimdiensten niederzureißen. Mit der Einführung einer oberflächlich unbedeutenden Veränderung der Formulierung sei es dann der Regierung möglich gewesen, die Verfassung und die gegenseitige Kontrolle von Exekutive, Legislative und Judikative zu umgehen, also die für eine rechtsstaatliche Demokratie fundamentale Gewaltenteilung auszuhebeln.

Die hessische Firma N.runs ist das Kaffeesatzlesen um den Anti-Hacker-Paragraphen 202c leid: Zunächst hatte sie diverse Security-Tools von ihrer Webseite entfernt - nun sind diese wieder verfügbar. Dieser Schritt wurde selbstredend pressewirksam auf Mailinglisten wie BugTraq und FullDisclosure angekündigt; auch darkreading.com berichtet darüber. N.runs harrt nun der Dinge, ob (und welche) Reaktionen dieser Schritt provoziert.

...EADS hat das 100% hackersichere Kryptosystem Ectocryp vorgestellt. Auch Bruce Schneier hat sich über den Artikel bereits amüsiert... wer wissen will, wie Schlangenöl riecht, der sollte an dem Artikel schnüffeln.

Heise titelt in einer Meldung: SAP-Chef für heimliche Online-Durchsuchungen:

Das Ulmer Social Network "Team Ulm" hat verschiedene örtliche Politiker und Experten zum Thema Bundestrojaner und Online-Durchsuchung interviewt - unter anderem den Ulmer CCCler Frank Kargl. Hier die Interviews. Die Zuordnung zu den Parteien ist anhand der Antworten sehr einfach, auch ohne die Angabe in der Einleitung des Interviews :-)

Am letzten Samstag protestierten rund 15.000 Personen gegen Vorratsdatenspeicherung, Videoüberwachung, Online-Durchsuchungen und ähnliche Bestrebungen. Eine ganze Reihe von Verbänden hatte sich zu der Aktion zusammengefunden - so demonstrierten beispielsweise Mediziner gezielt gegen die geplante Gesundheitskarte. Nach Berichten von Anwesenden war die Stimmung genial: Viele Leute, tolle Plakate und coole Basteleien wie z.B. der Datenkrake des FoeBuD.

Sind burmesische Mönche momentan für die öffentliche Wahrnehmung so viel wichtiger? Oder ist das Thema für die Allgemeinheit zu abstrakt? Wie kann man die breite Masse (bzw. als Zwischenschritt die Medien) für die Problematik weiter sensibilisieren? Sicher keine einfachen Fragen, über die man im Kontext "und wie geht's nun weiter" nachdenken muß.

Hier der Bericht eines deutschen TOR-Node-Betreibers, wieso er sein Engagement aufgibt. Ich kann ihm nicht verübeln, daß nach diesen Ereignissen und den sich stapelnden Anwaltsrechnungen die Zivilcourage und der persönliche Einsatz ein Ende hat.

Fefe hat's schon letzten Freitag berichtet, jetzt hat auch Heise die Schlagzeile: Ein Soziologe aus Berlin ist unter dem Verdacht, Mitglied einer terroristischen Vereinigung zu sein, festgenommen worden - Anfangsverdacht war eine Internetrecherche, die zu wissenschaftlichen Publikationen von ihm führte. In diesen verwendete er Begriffe, welche die Polizei der sogenannten "militanten Gruppe" zuordnet, im wissenschaftlichen Sprachgebrauch aber vollkommen normal sind.

Und das reichte für eine fast einjährige Observation incl. Videoüberwachung und Lauschangriff? Ich hoffe, die hatten noch mehr, ansonsten hoffe ich schwer, daß da jemand mächtig Ärger bekommt...

Eigentlich eine pfiffige Idee: Eingabe der PIN am Geldautomat durch Eye-Tracking (Paper befindet sich hier) statt durch Tastatureingabe. Das verhindert den Blick über die Schulter, verräterische Fingerabdrücke auf dem mit Haarspray präparierten Tastenfeld, etc. - aber leider nicht den PIN-Diebstahl.

Mit 40 wird der Schwabe 'gscheid (ich zähle jetzt mal großzügig Neu-Ulm mit zu Schwaben) - demnach müßte die ehemalige Oberbürgermeisterin Neu-Ulms und jetzige Justizministerin von Bayern Beate Merk schon seit zehn Jahren die Weisheit in vollen Zügen genießen können.

"Denn häufig stehen die Ermittler vor dem Problem, dass sie zwar wissen, dass verbotene Inhalte ins Netz gespeist werden, aber nicht, wo der Server genau steht."

Oh my Noodles! Glaubt ihr, daß die Server der bösen Buben mit den Ermittlern Versteckspielen oder weglaufen? Um bei der Kindersymbolik zu bleiben: Das ist wie Hänsel und Gretel - einfach den Brotkrumen (sprich: Dem Traceroute) folgen... das hilft in vielen Fällen. Meist haben Server nämlich statische IP-Adressen; man muß nur nachgucken, welcher Anbieter dazugehört, und für alles weitere dürfte der Polizei ein, zwei Telefonate genügen.

Bitte eine Merkbrefreiung für die Dame - oder eine Merk-Befreiung für Deutschland.

Ehe die werte Hörerschaft denkt, daß das Projekt in der Versenkung verschwunden ist, hinterlasse ich hier mal eine kurze Nachricht: Bernhard ist im Baby-Streß, ich quäle mich mit diversen dringlichen Terminen herum. Bernhard hat zwar unlängst das siebte Kapitel fertiggestellt, aber ich komme gerade einfach nicht dazu, es aufzunehmen. Ein dickes "Sorry" hierfür!

Every step you take ist ein Film über die Videoüberwachung in England. Im Film kommen verschiedene Interviewpartner zu Wort, die die nahezu allgegenwärtige Kameraüberwachung in England - je nach Standpunkt - mal kritisch, mal positiv betrachten. Der Film hatte wohl schon Premiere, ich hoffe, daß ich ihn irgendwo noch zu sehen bekomme.

Na endlich fordert mal jemand die Online-Durchsuchung, weil sie ein angeblich unverzichtbares Mittel gegen die organisierte Kriminalität ist! Es ist erst ein paar Tage her, da habe ich über die Standard-Gründe für schärfere Sicherheits-Gesetze geschrieben:

Der Film Master Plan - about the power of Google beschreibt die möglichen Schattenseiten von Google - und weshalb die Autoren dem Firmenmotto "don't be evil" nicht ganz über den Weg trauen. Im Gegensatz zu Epic 2015 geht es hier ausschließlich um Google selbst und mögliche Entwicklungen in der nächsten Zeit. Von der Optik an den Film über Trusted Computing angelehnt, ist er sowohl grafisch als auch inhaltlich sehenswert (wer kein Flash hat: Hier gibt es ein zip-File mit dem Video im mp4/iPod-Format).

Über Fefes Artikel über die Wikipedia-Edit-Wars bin ich auf den Wikipedia edit scanner gestoßen. Der Spieltrieb zwingt zum Ausprobieren - aber mit welchen IP-Bereichen? Einen bösen Gedanken später habe ich die "Verdächtigenliste" der "Aktion Uberwach" vor mir: IP-Bereiche bundesdeutscher Ministerien und Parteien.

Weniger Zeit, und dann Tonprobleme mit den Streams - damit rutscht mehr auf die Wunschliste...

Irgendwann klappt's bei mir auch mal, das Camp oder den Congress zu besuchen... aber Dank des Stream-(Dream)-Teams kann man den Vorträgen via Live-Stream folgen. Es waren etliche interessante Sachen dabei:

...und die Ergebnisse des Spieltriebs lassen nicht lange auf sich warten :-)

http://www.uni-karlsruhe.de/cos/EventList.php? language=decal_urlname=uni'%20AND%20/*_eliteuniversitaet_Germany_*/'1'='1

Wir bekommen also im Zuge der Einführung einer zentralen Steuerdatei eine eindeutige Identifikationsziffer - von der Geburt bis 20 Jahre nach unserem Tod; endlich bringt mal jemand Ordnung in das Chaos! Und wenn wir gerade dabei sind, führen wir auch noch die zentrale Speicherung unserer Gehälter ein. Ausnahmsweise nicht zum Kampf gegen Terror und Kinderpornos, sondern zur Förderung der Steuerehrlichkeit (man soll ja immer positive Ausdrücke verwenden).

Nachdem gestern das Statement von Herrn Pofalla, der Bundestrojaner solle auch zum Verhindern von Kinderpornographie eingesetzt werden, es bis in die Tagesschau geschafft hat, habe ich mir die zugehörige Quelle, sein Statement bei abgeordnetenwatch.de, einmal nachgeschlagen. Die Polemik der Aussage (erst Terror, dann Kinderpornos, dann organisiertes Verbrechen - die Vorwände sind immer gleich, lediglich die Reihenfolge ändert sich) und die Folgen (hat man so ein Instrument, wachsen die Begehrlichkeiten sehr schnell), brauche ich wohl kaum weiter zu kommentiren - nix neues an dieser Stelle. Aber da es mein erster Besuch bei abgeordnetenwatch.de war, kann ich mir hierzu ein paar Sätze nicht verkneifen.

Beim Entrümpeln der Mailbox stieß ich auf eine Mail der Versorgungswerke, die sich für eine kurze Stromunterbrechung letzten Freitag kurz vor Mitternacht entschuldigte.

Paßwort von einem Mitarbeiter benötigt? Kein Problem - Anrufen und Fragen genügt in rund 60% der Fälle - das ergab eine telefonische Stichprobe bei der US-Steuerbehörde. Vom kleinen Angestellten bis hinauf ins Management war alles dabei :-)

Sicherheitsangaben wie "unknackbar" oder "unsinkbar" sind immer mit Vorsicht zu genießen. So gelang es ausgerechnet einem 12jährigen Mädchen auf dem Defcon 2007, eines der sichersten Schlösser zu knacken - obwohl der Hersteller verspricht, daß dieser Schloßtyp auch gegen das Key Bumping nahezu absolut gefeit ist.

Ende 2005 weltweit vorgestellt, gibt es nun das iKids GPS-Handy bei Tchibo zu kaufen. Zu den besonderen Features zählen ein Notrufknopf, der den Eltern auch automatisch den Aufenthaltsort übermittelt - aber auch die Positionsermittlung durch die Eltern und die automatische Benachrichtigung, wenn das Kind eine definierte "safety zone" verläßt.

Die University of California hat drei elektronische Wahlsysteme namhafter Hersteller auf ihre Sicherheit hin überprüft. In Kenntnis von technischen Dokumentationen und der Quelltexte der Software versuchten die Forscher, als "proof of concept" die Systeme zu kompromittieren - was ihnen auch bei allen Systemen gelang (Bericht hier). Das Lamentieren der Hersteller ließ natürlich nicht lange auf sich warten.

Die E-Pass-Lesesoftware läßt sich zum Absturz bringen, wenn man ihr geeignete Daten füttert - so berichtet Wired über den neuesten Beitrag von Lukas Grunwald zum Thema Sicherheit der RFID-Ausweise. Durch Manipulation der Bilddaten konnte die Lesesoftware zweier Hersteller reprodzierbar zum Absturz gebracht werden - daraus einen Exploit zu schnitzen, der Code ins Lesegerät einschleust, dürfte mit großer Wahrscheinlichkeit möglich sein.

Womit wieder einmal gezeigt ist: Selbst wenn ein System in der Theorie sicher konzipiert ist, kann eine schlampige Implementierung immer noch alles verbocken.

(via BoingBoing)

Ein Richter hat eine Anfrage an den Provider zur Ermittlung der Benutzerdaten einer IP-Adresse wegen "offensichtlicher Unverhältnismäßigkeit" untersagt. Das dürfte die Content-Industrie eher weniger freuen :-) Abgesehen davon, daß der Richter die Flutung der Gerichte mit "Bagatellkriminalität" moniert, folgt er einer Argumentationslinie, die viele als "gesunden Menschenverstand" bezeichnen würden. Offensichtlich besteht also doch noch ein Restfunke Hoffnung für dieses Land... (Edit: In einem weiteren Beitrag meldet Heise, daß es solche - teils noch schärfer formulierten - Reaktionen seitens der Gerichte schon mehrfach gab)

RFID is a technical blunder, echauffiert sich Ronan Clinton, Leiter einer Firma, die RFID-Produkte vertreibt. RFID sei ein Hype-Thema - viele Firmen hätten den "RFID-Hammer" in die Hand genommen, und nun sähe für diese alles wie ein Nagel aus. Es würde versucht, RFID an Stellen einzuführen, an denen die Technik sinnlos (oder zumindest nicht besser als die bestehende Technik) ist - und es sei nur noch eine Frage der Zeit, bis die Leute wieder anfangen würden, bezüglich dieses Modethemas rationell zu denken, was dann wohl das Ende der "RFID-Blase" wäre.

Die Schufa bittet die Verbraucher, freiwillig weitere Daten preiszugeben - und verspricht dafür ein besseres Rating. Die Schufa zählt zu den Organisationen, bei denen in Bezug auf die Privatsphäre ein großes Fragezeichen gemacht werden muß - wer hier von seinen Rechten auf informationelle Selbstbestimmung Gebrauch macht (und z.B. Löschung seiner Daten verlangt), hat plötzlich Probleme beim Anlegen von Konten, dem eingeräumten Kreditrahmen, etc.etc.

Mittels eines Browser-Exploits ist es möglich, das iPhone zu kapern. Die eigentliche Präsentation folgt auf der BlackHat-Konferenz, aber in einem kurzen Video wird angerissen, daß durch eine bösartige Webseite beliebiger Code zur Ausführung gebracht werden kann.Hat man da versehentlich den Safari-Port benutzt, der unter Windows bereits für viel Security-Freude sorgte? Der Vorfall zeigt einmal mehr deutlich: Wenige bekannte Sicherheitsprobleme (womit sich Apple-Fans häufig brüsten) bedeutet noch lange nicht, daß die Software tatsächlich weniger Fehler enthält - es kann auch sein, daß die Plattform nur noch nicht ausreichend Aufmerksamkeit der entsprechenden Kreise genoss.

(via Slashdot)

"Welcome to our computer security class. Each of you has an "F" in this course. I have already entered your grade into the school's computers. Good luck."

Die Studenten von Oxford feiern ihre bestandenen Prüfungen mitunter sehr ausgelassen - so sehr, daß dies wegen dem entstehenden Dreck der Universitätsleitung ein Dorn im Auge ist. Wie der Spiegel berichtet, wurden nun einzelne Studenten für die als "Trashing" bekannten Streiche zur Rechenschaft gezogen - sie wurden auf Fotos in Facebook von Universitätsangestellten wiedererkannt.

Ein neuer Gesetzentwurf sieht vor, daß das BKA in Zukunft Wohnungen präventiv verwanzen und abhören dürfen sollen. Ein Mitschnitt soll anschließend einem Richter vorgelegt werden, der dann die Teile, welche die Privatsphäre der Abgehörten betreffen, entfernen soll.

Der Feldversuch zur Gesichtserkennung aus dem Bildmaterial von Überwachungskameras ist beendet - und kam zu ernüchternden Ergebnissen: Die Erkennungsrate war so niedrig, daß das BKA die Foto-Fahndung als nutzlos bezeichnete.

Heise berichtet über Äußerungen von Herrn Schäuble - dieser meint süffisant, daß die Reaktionen auf seine laut gestellten Fragen (er habe keine Forderungen gemacht) ihn "an die Pawlowschen Reflexe" erinnern würden.

Eine weitere TOR-Node schließt ihre Pforten... äh, Ports. Ließ sich das Schließen des Servers letztes Jahr noch durch Intervention der Presse verhindern (der Provider hatte nach einer Anfrage des BKA dem Servermieter gekündigt), gibt der Betreiber nun freiwillig auf: Auf einen anonymen Tip hin, daß gegen ihn eine Telekommunikationsüberwachung eingeleitet worden sei, versuchte der Admin der TOR-Node unter Berufung auf das Datenschutzgesetz Auskunft zu erlangen.

Die großen Telefonspammer unterdrücken ihre Nummer - oder übertragen sinnlose Nummern wie "012345678". Große Telefonanlagen können es dank entsprechender Anbindung - damit als Caller-ID immer die Nummer der Firmenvermittlung übertragen wird. Nun bietet eine Firma Call-ID-Spoofing als Dienstleistung - sogar via 0180-Nummer für den kleinen Mann.

(via F!XMBR)

Wohin mit den ganzen Daten? Nahezu alle Medien kränkeln bei der Haltbarkeit: Disketten standen schon immer in dem Ruf, schnell zu vergessen; CD- und (insbesondere) DVD-Rohlinge bieten oft nach wenigen Jahren unangenehme Überraschungen. Auch mit DAT-Streamern kenne ich viele Leute, die vom Effekt des Durchkopierens betroffen waren.

In der Süddeutschen befindet sich ein absolut lesenswerter Kommentar über Schäubles neueste Äußerungen. Für eine moderate Zeitung liest man hier äußerst starke Worte - Worte, wie ich sie bis dato nur in (scheinbar von der Öffentlichkeit viel zu wenig beachteten) Blogs gelesen habe.

Im Grundgesetz steht unter Artikel 102: "Die Todesstrafe ist abgeschafft" - und das ist sehr gut so. Eben lese ich jedoch in einem Spiegelartikel die neuesten Äußerungen von Herrn Schäuble:

Eben folgendes Zitat in einem Buch entdeckt:

The patch is working quite nicely for me - in 12 weeks, only one spammer got through (and ended very quickly on my blacklist). So I extracted my code into a separate module, reducing the size of the patch for the original multiping module.

"Die Unterscheidung zwischen Völkerrecht im Frieden und Völkerrecht im Krieg passt nicht mehr auf die neuen Bedrohungen"

Wenn ich den ersten Satz richtig interpretiere, sind wir ständig im Krieg; "Die Grenzen zwischen innerer und äußerer Sicherheit sind mehr und mehr obsolet" (Zitat Schäuble), der Kampf gegen den Terror muß man im Inland wohl wie den Verteidigungsfall gegen eine äußere Bedrohung verstehen? Da muß wohl wirklich jedes Mittel her, alle Kräfte müssen gebündelt werden - und es muß dafür gesorgt werden, daß niemand 'dreinredet. Also weg mit der parlamentarischen Kontrolle!

Ein solches Konstrukt ist ein Staat im Staat, losgelöst von jeglicher Kontrolle, nur noch auf dem Papier an Gesetze gebunden (Klagen ist ja mangels Möglichkeit zur Überprüfung faktisch sinnlos). Ich plädiere für die Einschaltung des Verfassungsschutz und/oder therapeutische Behandlung wegen paranoiden Zuständen (wobei ich nicht der erste bin, der so etwas vermutet).

(via Fefes Blog)

Was nützt ein Werkzeug, das keiner benutzen kann - entweder weil das Wissen fehlt, oder schlicht und ergreifend aus der Tatsache heraus, daß die benötigten Leute fehlen?

Wenn auch nur ein Teil dieser Pläne umgesetzt werden, werden riesige Datengräber angehäuft und Befugnisse geschaffen, die in bisher nicht dagewesenem Maße in das Leben jedes einzelnen eingreifen werden. Wer aber nutzt diese Daten, wer wertet sie aus? Da passieren unglaubliche Geschichten wie die gerichtliche Anweisung, mehrere Gigabyte Logdaten per Fax zuzusenden oder dem Versuch, den Nutzer einer dynamisch zugeteilten IP-Adresse via Anruf bei der Auskunft und Googlen zu ermitteln. Obendrein lese ich heute, daß in den letzten sechs Jahren rund 17.000 Stellen bei der Polizei gekürzt worden.

Was unsere Ermittler vielmehr brauchen, ist eine ausreichend dicke Personaldecke in den neuen Fachbereichen - es kann nicht angehen, daß das lokale Polizeirevier (wie im obigen Fall) mit Internet-Mißbrauch konfrontiert wird. Angemessene Personalstärke, vernünftige Ausbildung sowie eine zufriedenstellende Entlohnung sorgen für ein vernünftiges Arbeitsklima (das gilt nicht nur bei der Polizei) - dieses ist Voraussetzung für ein effektives Arbeiten. Immer noch schwerere Kaliber allein helfen niemandem, sondern sind massiv kontraproduktiv wegen der Mißbrauchsgefahr. Denn: Was nützt ein Werkzeug, wenn keiner in der Lage ist, es korrekt zu bedienen?

Heise berichtet letzten Freitag, daß Schäuble den Konfrontationskurs bei Online-Durchsuchungen plant. Er will das Gesetz auch ohne Zustimmung des Koalitionspartners ins Kabinett einbringen - "ein Gesetz ohne Online-Durchsuchung wird es nicht geben". Das ausstehende Gerichtsurteil bezüglich der Onlinedurchsuchungen, das bis März 2008 erwartet wird, könne man nicht abwarten. Schäuble will wohl den Schnellschuß aus der Hüfte - möglichst rasch, bevor noch mehr kritische Stimmen laut werden.

Google droht, GoogleMail in Deutschland einzustellen, sollte ein Gesetz zur Identifizierung von Mailkunden kommen. Der Gesetzentwurf sähe vor, daß jeder Besitzer eines Mailaccounts eindeutig identifizierbar sein müßte; außerdem müßten Mailversand und -abruf protokolliert werden. Das muß man sich mal auf der Zunge zergehen lassen: Google, das Unternehmen, das unlängst von Privacy International zu einem der Top-Datenkraken gekürt wurde, wehrt sich gegen eine Gesetzesinitiative.

Diese Animation kritisiert die Privacy-Richtlinien von Facebook (die sich praktisch mit dem Satz "we own you" zusammenfassen läßt) und zeigt einen möglichen Pfad der Datenweitergabe zu amerikanischen Institutionen wie der CIA.

Bekanntermaßen ist Humor, wenn man trotzdem lacht... In der letzten Folge von "Neues aus der Anstalt" (hier online zu sehen, hier bei YouTube) gibt es ein Gespräch zwischen Belzig und Schramm über Schäuble und den Überwachungsstaat... ich krieg' mich nicht mehr :-)

Vor drei Wochen gab es den Bericht, daß es in den letzten fünf Jahren lediglich sechs Paßfäschungen gab. Mangels Referenzen war ich da noch vorsichtig, doch nun ist das Ergebnis der Bundestag-Anfrage schriftlich und online verfügbar. Einfach nur hanebüchen! Klar, ein massives Sicherheitsloch, wir brauchen dringend die biometrischen Pässe!

Höchst brauchbar: Das SQL injection cheat sheet. Welcher Kniff funktioniert mit welcher Datenbank? Welcher DB-Hersteller benutzt welche Zeichen für Kommentare? Auf dem Cheat Sheet findet man diese Informationen auf einen Blick.

Einige Firmen und Institutionen wehren sich gegen "Full Disclosure", also das komplette Offenlegen von Sicherheitslücken (zumindest nach dem Erscheinen des Patches). Ihr Argument: Mit dieser Information können böse Hacker viel einfacher einen Exploit bauen und so in ungepatchte System eindringen. In einem Demonstrationsfilm zeigen die Leute von Sabre Security, wie man durch Analyse eines Patches auf die Änderungen rückschließen kann: Durch Vergleich von gepatchtem und ungepatchtem Programm (und einem geeigneten Tool) lassen sich veränderte und ergänzte Passagen erkennen. So kommt man dem ursprünglichen Sicherheitsprobem rasch auf die Spur.

Ich habe vor rund acht Wochen das Trackback-Modul gepatcht, so daß es die sendende Seite einigen "Sanity Checks" unterzieht. Das ganze scheint tatsächlich zu funktionieren wie geplant: Nahezu der gesamte Trackback-Spam stammt von Botnetzen, weshalb die IP-Adresse des Trackback-Senders nichts mit der IP-Adresse zu tun hat, auf welche die im Trackback angegebene URL auflöst. Meine aktuellen Einstellungen verwerfen solche Trackbacks sofort; bei allen anderen wird die referierte Seite betrachtet, ob sie einen Link auf diese Seite enthält - wenn nicht, landet der Trackback in der Moderatoren-Warteschlange.

Man hat's einfach nicht leicht: Paßwörter merken ist schwierig, die Zettel mit den Paßwörtern verschwinden auch ständig - da bleibt nur eine Lösung: Siehe heutiger Dilbert-Comic (die nächsten 4 Wochen abrufbar) :-)

Wenn die Welt nichts von dieser Geschichte weiß, wird sie auch keiner hören... daher:

Das passiert, wenn jemand nicht ins Raster paßt - im wahrsten Sinn des Wortes. Dieser Mensch berichtet vom Abenteuer, einen "biometrischen Paß" zu beantragen. Sein Problem: Seine Kopfform paßt nicht in die Bilderschablone für die "biometrischen Paßbilder" (er bezeichnet sich selbst als "Eierkopf").

(via Fefes Blog)

Auf den Seiten der Tagesschau gibt es ein Interview mit Ernst Benda (Teil eins hier, Teil zwei hier) unter der Überschrift: "Den Überwachungsstaat wollen wir nicht". Ernst Benda war Vorsitzender des Bundesverfassungsgerichts, als dieses das "Volkszählungsurteil" (1983) fällte und damit den Begriff der der informationellen Selbstbestimmung prägte. Er erläutert die Beweggründe von damals, sowie Bezug und Konsequenzen auf die aktuellen Gegebenheiten. Zwar kann er die Beweggründe und Schwierigkeiten der Ermittlungsbehörden nachvollziehen, dennoch bewertet er die Vorratsdatenspeicherung als höchst kritisch.

Gerade in der Tagesschau gelesen: Der Bundesrat hat zwar die biometrischen Reisepässe und den zentralen Zugriff auf die Paßbilder abgenickt, jedoch die Verschärfung der Internetüberwachung abgelehnt:

Das Skript am anderen Ende vergleicht die aufrufende IP-Adresse mit einer Liste von IP-Adressen, die staatlichen Institutionen gehören - und im Falle eines Treffers wird der Zugriff protokolliert. Als Feedback wird ein Bild mit einer grün bzw. rot blinkenden Überwachungskamera angezeigt.

Meine erste Reaktion: Coole Idee, das ist doch mal eine witzige Aktion.

Der zweite Gedanke: Prima, im Prinzip gibst Du damit Informationen über Deine Besucher (nämlich die besuchte URL plus die IP-Adresse) automatisch und ohne deren Einwilligung an eine weitere Institution weiter. Auch wenn es sich in diesem Fall um eine wohl vertrauenswürdige Instanz handelt, ist man auf Gedeih und Verderb auf das Versprechen "do no evil" ("Es wird übrigens kein Webserver-Logfile geschrieben") angewiesen.

Der dritte Gedanke: Aber als "hipper Blogger" willst Du dann doch mitspielen und hast brav Bilder von Technorati und Blogscout eingebettet, bei denen technisch gesehen genau dasselbe passiert.

Eine kurze, nicht repräsentative Stichprobe bei einigen Uberwach-Mitmachern zeigt: Es werden fleißig Webbugs von Google Analytics, Technorati, etc.etc. verwendet. Politiker-Bashing macht Spaß, der Protest gegen die Entwicklung Richtung Überwachungsstaat ist auch mehr als gerechtfertigt - aber wenn's um die Popularität der eigenen Webseite geht, sind so manche Bedenken urplötzlich zerstreut.

Lieber Dirk, danke für Deine Aktion und die weitere Diskussion mit der Community - und dafür, daß Du uns auf diese Weise auch den Eulenspiegel vorgehalten hast. Vielleicht baue ich tatsächlich die Uberwach-Kamera auf diese Seite - dann aber so, daß die Seitenbesucher davon nicht weiter behelligt werden: Mit einem lokalen Abgleich und einer anonymisierten Statistik (Gruppierung nach Amt) trifft man nur diejenigen, die man treffen will - und man hat den gewünschten plakativen Effekt unter Wahrung eines gewissen Maßes an Privatsphäre (die einzelne IP wird nicht geloggt). Ganz sicher demontiere ich aber die "aktiven Komponenten" von Fremdseiten. Wenn wir schon über Privacy reden wollen, dann bittesehr konsequent.

(via Qbi's Weblog)

Das Thema Überwachung scheint in den Medien an Präsenz zu gewinnen: Nächste Woche Donnerstag sendet Arte einen Themenabend mit dem Motto "Wir werden alle überwacht!". Die Beiträge sind allesamt von 2006 - man darf also gespannt sein.

Es klang doch viel zu schön, um wahr zu sein: Apple vertreibt Songs auch ohne DRM - zwar nur gegen einen kleinen Aufpreis, aber immerhin. So zeigte Apple, daß DRM-freie Musik einen Markt darstellt, immerhin waren Kunden bereit, hierfür mehr Geld auszugeben.

Die EFF stellte daraufhin weitere Untersuchungen an und stellte fest, daß bei zwei iTunes-Downloads die resultierenden Audiodaten zwar identisch waren, die Dateilänge jedoch um mehrere dutzend Kilobyte differierte. Möglicherweise bettet Apple da noch deutlich mehr Daten ein; die EFF schließt außerdem die Möglichkeit eines Wasserzeichens in der Kodierung nicht aus: Bei so einem Verfahren wären die dekomprimierten Daten zwar identisch, durch die Art der komprimierten Darstellung könnten aber wiederum Informationen versteckt werden.

Das Unofficial Apple Blog resümiert: "DRM-free doesn't mean that Apple suddenly supports piracy.".

Eine nette Satire-Reihe: Radio-Kurzspots über die Vorteile des Überwachungsstaat. Klar, nicht alle Pointen sind gleichermaßen treffsicher, aber einige Lacher sind definitiv dabei. In diesem Sinne: "Auf Wiederhören" :-)

Wenn das so stimmt, wäre das wohl die Absurdität des Tages: Laut der Webseite der Tageszeitung Junge Welt gab die Regierung Antwort auf eine kleine Anfrage im Bundestag nach der Notwendigkeit von Pässen mit höherer Fälschungssicherheit: Demnach wurden in den Jahren 2001 bis 2006 ganze sechs Paßfälschungen und 344 "Verfälschungen" registriert. Das Hauptargument für die neuen E-Pässe war die höhere Fälschungssicherheit (welche an sich ja bereits ad absurdum geführt ist, da die Pässe bei defektem Chip die selbe Gültigkeit besitzen), was damit wohl auch hinfällig ist. Die Anfrage wurde übrigens vor der Abstimmung über das neue Paßgesetz gestellt, die Antwort kam aber danach - ein Schelm, der Arges dabei denkt...

"Konkrete Zahlen über Passfälschungen liegen dem Innenministerium zwar nicht vor, 2002 wurden von der Grenzschutzdirektion aber nur 35 Pässe und 30 sonstige Ausweise wegen Verdacht auf Verfälschung oder fälschliche Ausstellung untersucht."

(via Fefes Blog)

Gestern abend beim Ansehen der Tagesthemen schlug meine Kinnlade höchst unsanft auf der Tischkante auf: In einem Interview mit Wolfgang Schäuble zu den neuen Anti-Doping-Gesetzen forderte dieser eine Verschärfung des Strafrahmens, um (so wörtlich) "all die Ermittlungsinstrumente der Strafprozeßordnung, insbesondere die der Telekommunikationsüberwachung, einsetzen" zu können.

Ich hatte ja heute früh schon auf einen Blog von jemandem verwiesen, der die Versammlung als Gast beobachtet hat. Seinen ernüchternden Bericht kann man hier lesen - ich kenne mich mit dem politischen Procedere zu wenig aus, um endgültig sagen zu können, ob da einfach nur ab- und weggenickt wurde, oder ob da nur eine vorher ausdiskutierte Position amtlich gemacht wurte (falls letzteres: Wieso findet sowas nicht in der Öffentlichkeit statt?). Aber die vielen Dinge wie das Abnicken, das schizophrene Verhalten einiger Abgeordneter (dagegen sein, dafür stimmen) und die Sonderbehandlung durch die Sicherheitskräfte lassen mich den Kopf schütteln. Was für ein Kasperltheater.

Vor genau 20 Jahren fand die letzte Volkszählung in Deutschland statt - der 25.5.1987 war der Stichtag für die Datenabgabe. Ursprünglich für 1983 geplant, wurde sie auf 1987 verschoben - aufgrund von Protesten, Klagen und dem daraus resultierenden bahnbrechenden Urteil des Bundesverfassungsgericht, das dabei dem "Recht auf informationelle Selbstbestimmung" Verfassungsrang gab. Auch bei der tatsächlich durchgeführten Volkszählung 1987 kam es aus Angst vor dem Big-Brother-Staat und dem "gläsernen Bürger" zu Protesten und Boykott, trotz drohendem Bußgeld; Mutige riskierten die Strafe, sparsame Gegner füllten den Fragebogen bewußt falsch aus.

Du bist erfasst (Bild in groß) ist eine Parodie-Werbung auf die unrühmliche "Du bist Deutschland"-Kampagne, welche ich eben entdeckt habe (unrühmlich? Bei der Menge an Parodien kann man sich zumindest nicht über mangelnden Impact beklagen). Ich bin schier umgefallen vor Lachen - Danke an den Pantoffelpunk, you made my day! (via)

Du bist erfasst (Bild in groß) ist eine Parodie-Werbung auf die unrühmliche "Du bist Deutschland"-Kampagne, welche ich eben entdeckt habe (unrühmlich? Bei der Menge an Parodien kann man sich zumindest nicht über mangelnden Impact beklagen). Ich bin schier umgefallen vor Lachen - Danke an den Pantoffelpunk, you made my day! (via)

Bruce Schneier hielt vor kurzem einen Vortrag mit dem Titel "Counterterrorism in America: Security Theater Against Movie-Plot Threats". In seinem Blog ist ein Videomitschnitt verlinkt. Wer den Film nicht komplett sehen will - das hier sind die Kernaussagen, die ich mitgenommen habe.

Kurze Randnotiz: Am kommenden Montag sind zwei Sendungen mit zumindest interessant klingenden Teasertexten zu sehen:

Gerade mal eine Woche ist es her, da ließ das Innenministerium verlauten, man halte Wahlcomputer weiterhin für "hinreichend manipulationssicher". Darüber, wie die Realität aussieht, berichtet Paul Asmuth in seinen Beobachtungen von der Wahl in Neuss. Ein echtes must-read, ebenso wie das Editorial der aktuellen c't! Wenn es einen Preis für Merkbefreiung gäbe - dem Innenministerium wäre dieser wohl kaum noch streitig zu machen.

Wie gestern in den Nachrichten zu hören (und heute auf Heise zu lesen) war, ist der Kuhhandel um die Speicherung und den Zugriff auf die Paßdaten nun perfekt. Die Koalitionspartner haben sich auf die Änderung des Paßgesetzes endgültig geeignet: Demnach dürfen Lichtbilder "im Eilfall" online abgerufen werden. Die Fingerabdrucksdaten werden nicht gespeichert, sondern nach der Erstellung des Ausweises vernichtet.

Spreeblick berichtet von einer Anekdote, bei der die Staatsanwaltschaft allen ernstes gefordert hatte, man möge die angeforderten Informationen faxen - in Summe 450.000 Seiten Logfiles. Spreeblick ist der Sache nachgegangen und hat den zuständigen technischen Leiter interviewt. Die Aussagen schlagen genau in die Kerbe, die ich allen Leuten sage: Die Ermittler brauchen keine zusätzlichen Datenquellen, sondern geschultes Personal in ausreichender Menge. Zitat:

Im Magazin Frontal21 war gestern ein Beitrag unter dem Titel Die tausend Augen des Staates zu sehen. Glücklicherweise kann man in der ZDF Mediathek sowohl den Beitrag selbst als auch ein Interview mit Prof. Albrecht ansehen - sehr sehenswert, wie ich finde.

Die AACS-LA ist der Ansicht, daß eine einzelne 128 bit lange Integer-Zahl ein Mittel zur Umgehung des Copyrights ist und daher (laut DMCA) nicht mehr verbreitet werden darf. Freedom to tinker hält dieser absurden Ansicht den Eulenspiegel vor: Auf ihrer Webseite kann man sich seine persönliche 128-Bit-Zahl generieren lassen, welche - nach obiger Argumentation - unter dieselben Schutzrechte fällt.

Dieser Bericht von KomoTV beschreibt, daß in Amerika wohl ein erheblicher Anteil von Autos mit einer Art "Mini-Blackbox" ausgestattet sind; die Systeme nennen sich EDR (event data recorder) oder CDR (crash data recorder) und dienen dazu, technische Informationen von den letzten Sekunden vor einem Unfall aufzuzeichnen. Computerdefense hat aus diesem Anlaß weiter nachgehakt und zusätzliche Informationen zu dem Thema zusammengetragen. Das Pikante an der Angelegenheit: Das Vorhandensein eines EDR ist nur wenigen Autofahrern überhaupt bewußt. Ob solche Geräte auch in europäischen Serien vorhanden sind, ist mir nicht bekannt.

Ich kann mich den gemischten Gefühlen von Spreeblick nur anschließen. Sollte es zum Protest kommen, war dies ein Pyrrhus-Sieg für die Comunity - falls nicht, eine gelungene PR-Aktion für Digg. Die grundlegende Frage ist jedoch, wieso ein solcher Prozeß überhaupt zustande kommen könnte - er wäre ein Zeichen der Hilflosigkeit der AACSLA, der im übringen außer exorbitanten Prozeßkosten und Strafen nichts bewirken würde.

Let's sing together: It's the Dee-M-C-A! (Bildquelle Seitenbild)

Update: Auch bei Wired gibt es inzwischen eine "Kunstgallerie" mit weiteren kreativen Werken.

Online-Dursuchungen sind ja für den Augenblick gestoppt worden - wegen fehlender rechtlicher Grundlagen, wie der Bundesgerichtshof feststellte. In einem Interview mit dem Deutschlandfunk wird von einigen Problemen mit den ersten Online-Durchsuchungen berichtet, die durch die Geheimdienste durchgeführt wurden. Wie Fefe so schön sagt: Es ist doch schön, daß wenigstens auf die Inkompetenz der Behörden Verlaß ist; und das Zuckerl obendrauf: Die so erhobenen Daten sind wohl in dieser Form vor Gericht nicht verwertbar.

"Stop the big brother state" ist ein Kurzfilm (im Stile ähnlich wie der Film über Trusted Computing), der recht plakativ die Versprechen und die Gefahren der aktuellen Überwachungsbestrebungen darstellt.

Die Entscheidung von EMI, Musik ohne DRM zu verkaufen, hat allgemein für Wirbel gesorgt. Apple bietet DRM-freie Songs für 30 Ct. Aufpreis an - dies zeigt, daß die Kunden durchaus ein Bewußtsein für die Problematik besitzen - und umgekehrt DRM-freie Musik einen Markt repräsentiert.

Der Komiker Weird Al Yankovic hat mit "Don't download this song" ein wunderbar ironisches Lied geschrieben - das selbstverständlich kostenlos im Netz zu beziehen ist.

Das renomierte Magazin Nature berichtet am vergangenen Wochenende von einem erfolgreichen Angriff auf eine quantenkryptographisch gesicherte Verbindung. Das Prinzip der Quantenkryptographie ist an sich bestechend: Es basiert nicht auf Annahmen über die Rechenleistung von Computern und den nötigen Berechungsaufwand eines Verfahrens, sondern auf quantenmechanischen Effekten: Man macht sich die Tatsache zu Nutze, daß man einen Zustand nicht messen kann, ohne ihn dabei zu verändern. Das Abhören einer solchen Leitung ist also vom Empfänger bemerkbar, der daraufhin die Kommunikation unterbricht.

"Der Schäuble hat sich eingehackt" - diesen Cartoon von Klaus Stuttmann habe ich bei Deutschlandcomic entdeckt :-)

Das Sammeln der Fingerabdrücke in einer zentralen Datenbank sei vom Tisch - so berichtet Herr Wiefelspütz in der Nachrichtensendung Heute. Das sei nicht verfassungskonform.

Datensammeln ist in. Egal, ob im Web oder bei irgendwelchen Formularen: Jeder fragt nach Name, Adresse, E-Mail, Telefon. Dabei gehört das Telefon zu den besonders sensiblen Informationen: Post kann ich wegwerfen, für E-Mail gibt's Spamfilter (oder Wegwerf-Adressen) - das Telefon hingegen will man nur ungern abstellen, aber wehe, es klingelt plötzlich mitten in der Nacht... In jüngster Zeit sind mir zwei Dienste über den Weg gelaufen, die da Abhilfe schaffen können: Einmalnummer und der Dienst Frank geht ran.

Moderne Navigationssysteme benutzen neben den statischen Kartendaten zusätzliche Informationen, um temporäre Probleme wie Staus, Baustellen oder Unfälle zu umfahren. Diese Informationen werden via RDS-TMC übertragen. Wie The Register berichtet, lassen sich diese Informationen manipulieren bzw. selbst generieren.

Google hat also DoubleClick gekauft - und sicher nicht zu Unrecht gibt es Bedenken bezüglich des Datenschutzes. Google wird zwar nicht müde zu beteuern, daß sie die "good guys" sind, für Zweifler hier aber einige Tips (in Form von Firefox-Extensions) zur Selbsthilfe - Vertrauen ist gut, Kontrolle ist besser.