Blogarchiv 2008

Kurznotiz: Das Security-Magazin Hackin9 hat ein Weihnachtsgeschenk auf seiner Webseite: Heute (am 23.12.) gibt es die Ausgabe 1/08 zum kostenlosen Download.

Der Vermittlungsausschuß hat sich heute über das neue BKA-Gesetz geeinigt. Inhaltlich sieht der Kompromiss genau so aus, wie man vor zwei Wochen bereits vermutete: Keine grundlegenden Änderungen, nur kosmetische Korrekturen, wie diverse Medien vollkommen zurecht wettern.

Nach über 10 Jahren Druckerabstinenz kam ich nun doch nicht umhin, wieder ein Gerät anzuschaffen. Um Platz zu sparen, sollte es ein Kombigerät (mit Scanner und Stand-alone-Kopierfunktion, idealerweise auch mit Fax) sein, das via Netzwerk nutzbar ist. Die Wahl fiel schließlich auf einen HP Photosmart C7280 - über die Photosmart- und Officejet-Drucker hatte ich im Bekanntenkreis gehört, daß der Linux-Support recht gut sein soll.

"Hier ist die Liste mit den Bösen Kindern" - Ralph Rutes "Shit happens!" Comic ist einfach mal wieder nett :-)

Dieser Artikel soll einen Blick auf das Verfahren der Überweisungen werfen (Beginn der Artikelserie hier). Mit einer Überweisung weist ein Kontoinhaber seine Bank an, einen bestimmten Betrag auf ein fremdes Konto (das möglicherweise bei einer fremden Bank liegt) zu übertragen. Die Banken sind untereinander über sogenannte Gironetze verbunden, allein über das Netz der Landeszentralbanken werden täglich Zahlungen im Wert von 500 Milliarden Euro abgewickelt.

Nach jedem pressewirksamen Skandal dauert es nicht lange, bis der erste Politiker vorprescht, der Regierung (bzw. dem Koalitionspartner) Handlungsunfähigkeit und Trägheit vorwirft - und so versucht, das medienrelevante Thema für sich zu proklamieren. So fordert Sebastian Edathy "mehr Datenschutz noch vor Weihnachten" nach dem aktuellen Kundendaten-Skandal: Es ist dringend nötig, "daß der außer Kontrolle geratene Datenhandel endlich gestoppt werden muß". Daten sollen nur mit ausdrücklicher Zustimmung der Kunden weitergegeben werden dürfen, außerdem sollen Vertragsabschlüsse nicht mehr an die Einwilligung zur Weitergabe von Daten gebunden sein.

"Danach müssen im Extremfall drei von vier Haushalten in Deutschland fürchten, dass Geld von ihrem Girokonto abgebucht wird, ohne dass sie jemals eine Einzugsermächtigung erteilt haben."

Das Problem ist aber nicht nur der laxe Umgang mit dem Datenschutz und die unkontrollierte Weitergabe von Informationen - auch die nicht mehr zeitgemäßen Prozeduren der deutschen Banken sind Teil des Problems.

Angebot und Nachfrage

Es gibt viele Gruppen, die ein Interesse an umfangreichen Datensammlungen über Personen haben - die Nachfrage geht so weit, daß es als alleiniges Geschäftsmodell genügt, welches sich in Form von Rabattkarten wie Payback oder HappyDigits manifestiert. Aber auch darüber hinaus haben (zweifelhafte) Kreise Interesse an weiterführenden Daten - wie beispielsweise den Bankverbindungen der Leute. Und wo eine Nachfrage besteht, findet sich sicher ein Anbieter - so der Preis stimmt... Das Verführerische: Die illegale Weitergabe von Daten und der nicht-datenschutzkonforme Abgleich von Datenbanken ist für die Betroffenen vollkomen unspürbar und faktisch nicht nachvollziehbar. Es liegt in der Natur der Sache, daß Daten beliebig kopiert, weitergegeben und kombiniert werden können.

Diesem Problem begegnen die Datenschutzgesetze, doch diese sind schwer (bis überhaupt nicht, wie man an den aktuellen Beispielen sieht) durchzusetzen. Die Vergehen sind kaum auf den Urheber zurückzuführen, und dementsprechend niedrig ist die Hemmschwelle, diese Gesetze zu übertreten. Im aktuellen Fall stammen die Daten wohl aus verschiedenen Call-Centern und wurden von einem "Dienstleister" zusammengetragen und nun weiterverkauft.

Neben dem gesetzlichen Verbot gibt es jedoch zwei weitere Anreize, um solche Katastrophen zu verhindern: Die Daten müssen entweder so an den Inhaber gebunden sein, daß dieser von sich aus ein großes Interesse an der Wahrung des Datenschutzes hat. Oder aber die Daten müssen so uninteressant (bzw. einfach unbrauchbar) sein, daß kriminelle Datensammler kein Interesse an ihnen haben.

Gerade bei den Kontodaten hätten die Banken freie Hand, einen solchen Anreiz zu implementieren - aus mir nicht einsichtigen Gründen geschieht das jedoch nicht, die Banken halten noch immer an zwei antiquierten Systemen fest: Dem Überweisungsformular und der Lastschrift. Beide Verfahren möchte ich in den folgenden Blog-Artikeln kurz illustrieren und mit meinen eigenen Erfahrungen kommentieren.

Weiter geht es in diesem Artikel! Hast Du selber auch solche Sicherheitsprobleme am eigenen Leibe zu spüren bekommen? Wie sieht Deine Meinung zu der Problematik aus? Hinterlasse doch einen Kommentar!

(Bild: (CC) by Colin Brown)

Affiliate-Werbung und Seiten-Vermarktung kennt man ja schon... aber da betreibt wohl tatsächlich jemand den Aufwand, das Impressum von Webseiten abzutippen und Postkarten (mit echter, aufgeklebter Briefmarke!) zu verschicken:

Eine Anfrage der FDP hat ergeben: In den Monaten Mai und Juni wurde in ca. 2200 Ermittlungsverfahren Zugriff auf die Vorratsdaten gewährt. Eine erschreckende Statistik. Was interessant wäre: In wievielen Fällen wären die Daten ohne Vorratsdatenspeicherung nicht verfügbar gewesen - und in wievielen Fällen hat die Auskunft tatsächlich zur Aufklärung beigetragen.

Das ist jetzt schon der dritte Fall dieses Jahr: Eine externe Platte, die angeblich die Daten mit AES verschlüsselt, stellt sich als Verpackungsschwindel heraus. Im Gegensatz zum vorigen Fall ist der Hersteller diesmal obendrein uneinsichtig: Natürlich käme AES-Verschlüsselung zum Einsatz - nämlich um die ID des RFID-Tokens zu verschlüsseln. Anschließend wird jedoch jeder 512-Byte-Sektor der Platte mit demselben (aus dem Token generierten - immerhin...) Bytestring mit XOR "verschlüsselt". Die c't urteilt darüber über diese Schlamperei vernichtend: "In unserem Test dauerte das Aufschrauben des Gehäuses länger als das Knacken der Verschlüsselung". Und: Nein, das ist keine Übertreibung.

Es war zu befürchten: Das BKA-Gesetz wird beim Vermittlungsausschuß nicht lange ruhen. Gut informierte Kreise aus dem Spitzentreffen verkünden bereits die Einigung beim BKA-Gesetz, offiziell heißt es, man sei auf "einem guten Weg zur Einigung".

Daß ich gegen die aktuelle Apple-Politik gewisse Vorbehalte habe, hatte ich ja bereits geschrieben. Auch die jüngste Charme-Offensive von Apple bestätigt mich nur - Käufer eines neuen MacBooks konnten plötzlich Videos nicht mehr über den angeschlossenen Monitor ansehen, DRM sei Dank.

Das BKA-Gesetz ist soeben im Bundesrat durchgefallen. Kein Grund zum Aufatmen: Schäuble rasselt heftigst mit dem Säbel, und die SPD ist schon fleißig am Einknicken.

Dieser Wurf (der dritte für Drupal) ist nicht mehr "from scratch" selbstgebaut - ich habe mich bei YAML und YAML für Drupal bedient. Ich hatte die Faxen dicke, mich um jede Browserversions-Mimose zu kümmern - und YAML bietet genau das, was ich wollte: Mehrere Spalten, die zwischen einer Mindest- und einer Höchstbreite mit dem Browserfenster mitwachsen. Und trotzdem war für den IE7 eine Sonderbehandlung nötig :-X

Für das "Logo" wollte ich irgendetwas, das die allgemeine Überwachung und den Verlust der Privatsphäre symbolisiert. Nach etwas Suche im Netz nach freier Clipart hatte ich schließlich diese Silhouetten und diese Kameras gefunden... der Erste Entwurf sah dann so aus:

Die Balken unten wirkten in klein nicht so wie gewünscht, dazu kam die Idee, den allgemeinen Identitätswahn durch einen Barcode zu symbolisieren. Mit barcode4j fand sich übrigens eine Möglichkeit, mit freier Software sogar einen richtigen Barcode zu generieren :-)

Der Entwurf hatte wieder das "Verkleinerungsproblem": Die Barcode-Striche waren zu schmal und zu schlecht als solcher erkennbar.

Mit der Verlängerung der Barcode-Striche im Hintergrund wurde deutlicher, woher die roten Linien in den Personen kamen; außerdem hatte ich den Bug behoben, daß der "Überwacher" links ebenfalls mit Barcode-Strichen überzogen war ;-) Ich wäre an dieser Stelle zufrieden gewesen, aber meine Schwester meinte, ich solle den Überwacher entfernen - der würde so "klemmen", und der unbedarfte Betrachter würde den "Überwacher" als solchen nicht erkennen; dazu müßte ich ihm ein Fernglas in die Hand geben - und die Kamera als Symbol sei sowieso viel prägnanter. Naja, sie muß es ja wissen, immerhin ist sie Grafikerin :-) Und so entstand die endgültige Version:

So, und nun hoffe ich, daß die Layoutänderung gefällt und gegenüber dem alten Layout tatsächlich ein Fortschritt ist! Viel Spaß beim Weiterlesen!

Spannung, Nervosität und letzte hektische Vorbereitungen machen sich breit.

Oracle: "Well hello, Neo. Hope you have cookies enabled?"

Die Sachsen-SPD hat auf ihrem Landesparteitag entschieden, im Bundesrat gegen das BKA-Gesetz zu stimmen. Damit ist sie das Zünglein an der Waage, welche die extrem knappe Pro-Mehrheit (vorher 35:34 Stimmen) kippt. Den Jubel von Spiegel ("Schäubles Spähgesetz steht vor dem Aus") möchte ich in sofern dämpfen, daß das Gesetz mit einer Ablehnung im Bundesrat nicht vom Tisch ist, sondern in einen Vermittlungsausschuß kommt.

Darin enthalten sind eine Menge guter Vorschläge (und entgegen vielen anderen Gesetzesvorschlägen gehen sie auch mit dem gesunden Menschenverstand konform) sowie einige Dinge, bei denen man sich die Haare raufen könnte, daß sowas keine Selbstverständlichkeit ist - es ist doch schlimm, daß man so etwas festschreiben muß:

Bei europäischen oder internationalen Verhandlungen müssen die [deutschen] Verhandlungsführer an die Vorgaben des Parlaments gebunden werden.

Das schiebt vielleicht dem (schon vor längerem von Roman Herzog kritisierten) "Spiel über Bande" endlich einen Riegel vor.

Vorgestern habe ich über die BND-IP-Adreßbereiche bei Wikileaks geschrieben; eben wollte ich mich über den Fortgang der Dinge erkundigen - und mache dabei eine erstaunliche Entdeckung: Google entfernt offenbar meinen Blog-Artikel aus den Suchtreffern.

Wikileaks hat einen Eintrag, der angeblich die IP-Adressbereiche des BND enthält. Die Häme in vielen Blogs ist groß, es gibt schon die ersten Vorlagen für .htaccess-Dateien, um die BND-IP-Bereiche auszusperren. Die Wikileaks-Seite verweist auch auf Wikipedia-Changelogs, welche Änderungen am BND-Artikel der Wikipedia aus den nämlichen Adressbereichen dokumentieren (beim Datenritter gibt's darüber ausführlichere Infos). Amüsant, schon fast clichéhaft sind die Namen der vermeintlichen Subnetzinhaber ("Liegenschaftsverwaltung Pullach", "Informationsbörse München").

Aus dem Bundestag

Bei Heise kann man lesen, wie Innenminister Schäuble versucht, mit einem "Basta" Proteste gegen dieses und andere Gesetze zu beenden:

Auch Bundesinnenminister Wolfgang Schäuble mahnte ein Ende von Kampagnen an, "unseren freiheitlichen Verfassungsstaat in einer Weise zu diffamieren, dass es bei jungen Leuten so ankommt, als sei es die Stasi".

Das Problem, das die Kritiker adressieren, ist in selbigstem Artikel genannt:

"Wir werden ein deutsches FBI bekommen und eine Polizei, die zugleich ihr eigener Geheimdienst ist", warnte der grüne Innenpolitiker Wolfgang Wieland. Durch Überzentralisierung entstehe eine Monsterbehörde ohne parlamentarische Kontrolle.

Die Initiativen behaupten nicht, daß mit dem BKA-Gesetz ein Schalter von "Polizei" auf "Stasi" umgelegt werden würde. Es geht um die deutliche Entwicklung in Richtung großer Datensammlungen und weitreichender, schlecht kontrollierter Befugnisse durch ein zentrales Machtinstrument. Und es geht um die sukzessive Aufweichung von Grundsätzen und Idealen: Hat man das eine etabliert, kann man leicht den nächsten Schritt fordern und durchsetzen (unterstellt man zusätzlich, daß dies nicht zufällig, sondern gewollt geschieht, bezeichnet man das ganze als "Salamitaktik"). Wohlwollend, sinnvoll und mit Vernunft eingesetzt mögen einige der nun erlaubten Maßnahmen in bestimmten Fällen sogar nützlich sein; aber sowohl durch Wildwuchs, unüberlegten Einsatz als auch (vor allem!) die Abstumpfung beim wiederholten Einsatz der Mittel führen in eine Richtung, welche die Ähnlichkeit mit den Datensammlungen der Stasi immer größer werden läßt. Für letzteres gibt es leider bereits reichlich Beispiele, solche Befürchtungen sind alles andere als abstrakt oder weit hergeholt sind.

Aus der Presse

In Blogs und Zeitungen ist viel Wut, Kritik und Frust über die Verabschiedung des Gesetzes zu lesen. Besonders ins Auge gefallen ist mir der Kommentar "Sehenden Auges in den Überwachungsstaat" von Kai Biermann, veröffentlicht in der Zeit. Er fragt: "Wem ist vorzuwerfen, dass ein solches Gesetz ohne große Änderungen die demokratischen Gremien passiert hat?" - und resümiert:

"Wir haben zu wenig getan, um es zu verhindern. Dabei war es noch nie so leicht, politisch Einfluss zu nehmen. (...) Wer entsetzt ist, wie leicht es war, so viele Überwachungsinstrumente und Eingriffe in die Grundrechte per Gesetz zu verordnen, der muss sich fragen lassen, was er getan hat, um es zu verhindern. Wir sind selbst verantwortlich. Wir alle, die es sehenden Auges haben geschehen lassen."

Er proklamiert, daß zu viele Leute sich allenfalls im Stillen geärgert haben, anstatt lautstark zu protestieren. Dabei gäbe es neben den klassischen Mitteln wie Briefen an Abgeordnete und Demonstrationen heutzutage ein weiteres Instrument ("möglicherweise das mächtigste von allen"), um auf die Politik Einfluß zu nehmen: Das Internet.

Ich muß widersprechen. Zunächst einmal stehen bei uns keine Bundestagswahlen an, bei denen jeder einzelne Wähler "bekehrt" werden muß. Es geht hier nicht um Stimmenfang, sondern um die Überzeugung des Kabinetts und der Abgeordneten. Das macht den Obama-Vergleich des Kommentars hinfällig.

Und dennoch scheren sich unsere Volksvertreter keinen Deut um die Meinung des Volkes, das sie vertreten. Ich möchte den Ball zurückspielen: Die anerkannte, renomierte deutsche Presse hat mindestens im gleichen Maße versagt. Oft war sie williges Sprachrohr für die Befürworter von Online-Überwachung und Vorratsdatenspeicherung. Bereitwillig hat sie die Terror-Panik mitgeschürt. Negativ-Aufreißer verkaufen sich gut (ich behaupte, daß die Bankenkrise ein gutes Stück deshalb eine Bankenkrise ist, weil sie von so vielen herbeigeredet wurde) - im Sommerloch waren Datenskandale ein guter Lückenbüßer, aber nun gibt es ja wieder wichtigere Themen. Erschwerend kommt noch hinzu: Mit negativen Schlagzeilen geflutete Leser werden dröge, eingelullt von vielen schlechten Neuigkeiten. Sie fühlen sich an wie eine immer schwerer werdende Last, ein Druck, der von allen seiten kommt und gegen den man sich nicht wehren kann. Wo ist da noch Platz für Motivation? Die Politik hat die Zeichen sicher erkannt: Es ist mit Sicherheit kein Zufall, daß der Kabinetts- und der Bundestagsbeschluß an den Tagen fiel, an denen der Blick der deutschen Medien auf den Wahlsieg Obamas und die Hiobsbotschaften der Wirtschaftsweisen gerichtet war.

Der Kommentar endet mit einem Aufruf "Letztlich geht es darum, das System zu hacken, auszuprobieren, was mit ihm möglich ist, was es noch alles kann, wie es besser werden könnte. Also: Hack die Politik!" Ich frage mal ganz polemisch zurück (ohne ein täglicher Leser der Zeit zu sein; aber ich befürchte, ich kenne die Antworten auf meine Fragen): Auf welcher Seite war denn die Berichterstattung über Demonstrationen wie "Freiheit statt Angst"? Wie prominent wurden die Pressemitteilungen des AK Vorratsdatenspeicherung plaziert (wenn überhaupt)? Wie ausführlich und wie häufig war denn die Berichterstattung über das Rumoren in der "Blogosphäre" und die Aktionen wie die Stasi-2.0-T-Shirts? Immerhin sind noch knapp 40% der Bundesbürger ohne Internet...

Die Aktionen waren meiner Meinung nach vielfältig; vielleicht war es trotzdem zu wenig. Dennoch: Politischer Druck entsteht erst dann, wenn die großen Medien das Thema wiederholt und an prominenter aufgreifen - dazu gehören die Nachrichten und Reportagen der öffentlich-rechtlichen Sender, Zeitungen wie Focus und Spiegel, sowie renomierte überregionale Tageszeitungen, zu denen auch die Zeit gehört...

Und nun?

Auch, wenn Herr Schäuble versucht, ein "das war's" zu kommunizieren: Das war's noch nicht! Einige Abgeordnete haben schon angekündigt, vors Bundesverfassungsgericht zu ziehen. Pessimistisch gesagt wird das auch sicher nicht das letzte Gesetz aus Schäubles Feder gewesen sein. Optimistisch gesagt sind solche Gesetze nicht in Stein gemeißelt und lassen sich aufheben. Deshalb muß der Protest weiterhin hörbar und sichtbar bleiben!

Ah, die Überschrift: Das "Narrenschiff" bezieht sich auf das gleichnamige Lied von Reinhard Mey. Wer's nicht kennt: Anhören! Sehr treffend. Leider immer noch.

Das BKA-Gesetz soll noch diese Woche (womöglich morgen) durch den Bundestag gepeitscht werden - gestern abend wurde es bereits vom Innenausschuß abgenickt.

WPA scheint nun das selbe Schicksal wie sein Vorgänger WEP zu ereilen: Forschern ist es gelungen, innerhalb von 15 Minuten ein WPA-Paket zu entschlüsseln. Die Meldung geistert schon seit gut einer Woche durch diverse Blogs, doch da auch hier auf "Details in der kommenden Publikation" vertröstet wurde, habe ich noch gewartet... (Edit: Die Veröffentlichung steht nun zum Download)

Ihr erinnert euch? Vor vier Wochen machte das Programmierteam des Portscanners Unicornscan mit der Ankündigung einer neuen Protokollschwäche in TCP Furore. Details sollten auf der T2-Konferenz Mitte Oktober veröffentlicht werden.

Ich verbringe schon die letzten Tage damit, die Abschlußprüfung meiner Promotion vorzubereiten - da schickt mir jemand dieses Filmchen:

Die große Koalition einigte sich heute abend auf neues BKA-Gesetz - samt heimlicher Online-Durchsuchung. Die Privatsphäre der Betroffenen soll bei letzterer durch ein zweistufiges Verfahren gesichert werden: Zunächst muß ein Richter die Online-Durchsuchung anordnen. Nach der Datenerfassung werden diese von zwei BKA-Beamten und einem Datenschutzbeauftragten des BKA durchgesehen, ob darin der "Kernbereich privater Lebensgestaltung" verletzt wurde.

Muslimische verschleierte Frauen in der "Security-Peepshow" am Flughafen, die "Datenspannerei unserer Kontroll-Onanisten", und die Frage, wieso "Sicherheitspolitik überwiegend von kranken Menschen gemacht" wird... Erwin Pelzig und seine Freunde feuern eine volle Breitseite (mp3) auf die von der EU geplanten "Nacktscanner".

Nicht anzufechten war jedoch die Platzierung der Telekom: Den Preis erhielt sie für die Auswertung von Verbindungsdaten zur Bespitzelung ihrer Aufsichtsräte und von Journalisten (erstaunlich: Ein Telekom-Vertreter nahm den Preis persönlich entgegen). Darüber hinaus hatte die Telekom dieses Jahr noch mehr Schlagzeilen: So wurde der Verlust von 17 Millionen Kundendaten von 2006 lange verschleiert (sehr vertrauenserweckend: Die Daten wurden schließlich bei einer Erotikfirma sichergestellt). Außerdem konnte man bis vor kurzem die Kundendaten der Telekom via Internet einsehen und verändern - die Schutzmechanismen waren laut Spiegel sehr gering.

Möglicherweise wäre die Begründung der Jury noch ein wenig anders ausgefallen, wäre der Preis zwei Tage später verliehen worden: Am Tag nach der Preisverleihung wurde bekannt, daß nicht nur Vorstände und Journalisten, sondern auch die Handyverbindungen eigener Mitarbeiter bespitzelt hat. Da wundert es mich schon fast, daß der Publikumspreis nicht an die Telekom, sondern an den Europäischen Ministerrat ging...

(Bild (CC) by Peter Ehrentraut)

Mitglieder des Chaos Computer Club hatten die Kommunalwahl in Brandenburg am 28.9. beobachtet. Bei dieser Wahl kamen (in den Niederlanden inzwischen nicht mehr zugelassenen) NEDAP-Wahlcomputer zum Einsatz. Der Bericht über die Beobachtungen wurde gestern veröffentlicht: Dieser liest sich wie eine Aneinanderreihung von teilweise haarsträubenden Pannen. Sehr deutlich wird auch das Aufeinandertreffen von Theorie und Praxis bei der Benutzerfreundlichkeit und der Zeitersparnis: Häufig kam es zu Bedienungsproblemen, mitunter bildeten sich längere Schlangen an den Stimmcomputern, da die Stimmabgabe so lange dauerte.

Auch wenn die Geschichte inzwischen durch ist: Ich hatte mich diebisch über diese Mitteilung gefreut. Die NMPA (was in etwa der GEMA in Amerika entspricht) wollte die Tantiemen für Onlinemusik um 66% erhöhen - und Apple antwortete lapidar, daß man in diesem Falle iTunes dichtmachen würde, da es dann nicht mehr profitabel sei.

Ein Entwickler der Firma Turbocrypt berichtet von einem "neuen Angriff" auf verschlüsselte Festplattan; mit Hilfe der von ihm "comparison attack" getauften Methode könne man beim Vergleich einer Platte mit einem Backup ohne Kenntnis des Schlüssels Rückschlüsse auf die Daten ziehen. In einem Beispiel für den Angriff führt er vor, wie durch das Überlagern von zwei verschlüsselten (unkomprimierten) Schwarzweiß-Bitmaps das Orginalmotiv schemenhaft wieder sichtbar wird.

...ist dieses Blog inzwischen alt :-)

Google Street View erlaubt es dem Benutzer von Google Maps, nicht nur einen Blick vom Satellit auf eine Gegend zu werfen - man kann sich auch aus Perspektive der Straße ringsherum umsehen. Dazu fährt Google die Straßen ab und fertigt alle zig Meter Fotos in mehrere Richtungen an. Was auf den ersten Blick eine nette Spielerei ist (hey, schon mal das Hotel angucken, wohin die nächste Reise führt), führt rasch übers voyeristische zur Verletzung von Persönlichkeitsrechten. Die Google-Autos erwischen alles: Vom Fahrradsturz des Juniors und sonnenbadende, barbusige Schönheiten, über Nasebohrer und tiefen Einblicken in die Unterwäsche bis hin zu Striplokal-Kunden, Einbrechern und Schießereien auf offener Straße. In Schleswig-Holstein wehren sich Datenschutzaktivisten gegen die nun auch dort herumfahrenden Google-Streetview-Cars; das Landeszentrum für Datenschutz hält die Erfassung für rechtswidrig. Aufgrund der Proteste hat Google das Projekt vorerst zurückgestellt.

Google Street View erlaubt es dem Benutzer von Google Maps, nicht nur einen Blick vom Satellit auf eine Gegend zu werfen - man kann sich auch aus Perspektive der Straße ringsherum umsehen. Dazu fährt Google die Straßen ab und fertigt alle zig Meter Fotos in mehrere Richtungen an. Was auf den ersten Blick eine nette Spielerei ist (hey, schon mal das Hotel angucken, wohin die nächste Reise führt), führt rasch übers voyeristische zur Verletzung von Persönlichkeitsrechten. Die Google-Autos erwischen alles: Vom Fahrradsturz des Juniors und sonnenbadende, barbusige Schönheiten, über Nasebohrer und tiefen Einblicken in die Unterwäsche bis hin zu Striplokal-Kunden, Einbrechern und Schießereien auf offener Straße. In Schleswig-Holstein wehren sich Datenschutzaktivisten gegen die nun auch dort herumfahrenden Google-Streetview-Cars; das Landeszentrum für Datenschutz hält die Erfassung für rechtswidrig. Aufgrund der Proteste hat Google das Projekt vorerst zurückgestellt.

Bereits die hohe Auflösung der Satellitenbilder von Google Maps ist ein zweischneidiges Schwert: Auf der einen Seite gibt es sicher eine Reihe sehr sinnvoller Anwendungen, auf der anderen Seite treibt es merkwürdige Blüten wie die Spontan-Pool-Parties (ohne Einverständnis der Besitzer). Google Street View eröffnet eine weitere Dimension an Details: Die Ansichten geben Auskunft über den Wohlstand des Wohngebiets, Zustand der Häuser oder Einbruchsmöglichkeiten.

Ich bin kein Jurist, jedoch habe ich mich ein wenig mit dem "Recht am Bild" auseinandergesetzt. Die allgemeinen Regelungen für Fotos gelten für den öffentlichen Raum (auf Privatgrundstück kann der Inhaber des Hausrechts weitere Beschränkungen vornehmen - so kann der Veranstalter von Konzerten beispielsweise das Fotografieren gänzlich untersagen). Hier gilt, daß Gebäude fotografiert werden dürfen, sofern sie frei einsichtig sind - was ja bei Googles Kameraautos gegeben ist; Ausnahmen gelten für Kunstwerke (Beispiel: Bilder vom Verhüllten Reichstag). Sind Personen auf dem Bild erkennbar, so sind diese vor Veröffentlichung um Einverständnis zu fragen - sie besitzen ein Recht am eignenen Bild. Ausnahmen gibt es für Personen des öffentlichen Interesses, wenn die Personen nur als "Beiwerk" erscheinen (Beispielsweise bei Landschaftsaufnahmen) oder bei Versammlungen oder Umzügen, an denen man teilgenommen hat (hier haben die Teilnehmer damit zu rechnen, daß sie fotografiert werden).

Ich bin kein Jurist, jedoch habe ich mich ein wenig mit dem "Recht am Bild" auseinandergesetzt. Die allgemeinen Regelungen für Fotos gelten für den öffentlichen Raum (auf Privatgrundstück kann der Inhaber des Hausrechts weitere Beschränkungen vornehmen - so kann der Veranstalter von Konzerten beispielsweise das Fotografieren gänzlich untersagen). Hier gilt, daß Gebäude fotografiert werden dürfen, sofern sie frei einsichtig sind - was ja bei Googles Kameraautos gegeben ist; Ausnahmen gelten für Kunstwerke (Beispiel: Bilder vom Verhüllten Reichstag). Sind Personen auf dem Bild erkennbar, so sind diese vor Veröffentlichung um Einverständnis zu fragen - sie besitzen ein Recht am eignenen Bild. Ausnahmen gibt es für Personen des öffentlichen Interesses, wenn die Personen nur als "Beiwerk" erscheinen (Beispielsweise bei Landschaftsaufnahmen) oder bei Versammlungen oder Umzügen, an denen man teilgenommen hat (hier haben die Teilnehmer damit zu rechnen, daß sie fotografiert werden).

Google könnte meiner Meinung nach allenfalls versuchen, sich auf die Beiwerk-Klausel zu berufen; allerdings entstehen die Bilder automatisch und ohne Bewertung durch einen Menschen, so daß es sehr wahrscheinlich ist, daß ein Mensch bei einem Bild sehr wohl in den Vordergrund rückt - egal, ob dies nun zufällig geschieht oder nicht. Egal, wie die Rechtslage genau aussieht: Ich meine, daß mit Google Street View die Linie des guten Geschmacks und dem Respekt vor der Privatsphäre anderer deutlich überschritten ist - und ich wäre froh, wenn sich Google hier ein juristisches blaues Auge einfängt.

(Foto von byrion)

Die Schlagzeile, TCP hätte ein ernsthaftes Protokollproblem macht erwartungsgemäß die Runde im Netz. Einige Meldungen sind mehr oder minder panisch, manche beinhalten unglaublich dumme Ratschläge (SYN-Cookies dekativieren - argh!)... die meisten sind zum Glück ausreichend besonnen und werden erst einmal bis zur vollständigen Veröffentlichung der Details abwarten, bevor sie ein endgültiges Urteil abgeben. Nun kommentiert auch Fyodor, der Autor des Netzwerkscanners nmap die Ankündigung.

...zu sehen bei YouTube ("Homer Simpson tries to vote for Obama"). Wie gesagt - es kann keiner behaupten, man hätte nicht davor gewarnt...

An den wenigen Posts der letzten Wochen läßt sich leicht erahnen, daß ich bis über beide Ohren in Arbeit stecke - aber die Schlagzeile "deadly TCP denial-of-service attack - TCP broken beyond repair?" hat mich dann doch aufhorchen lassen. Die Entwicker des Portscanners Unicornscan sind auf (mehrere?) neue Angriffsvektoren auf TCP gestoßen; Details wollen sie auf der T2-Konferenz Mitte Oktober 2008 in Helsinki vorstellen, einige grobe Informationen konnte man diesem Podcast-Interview entnehmen (Seite sicher bald ge-slashdot-tet, hier die Episode im Coral Cache; das englischsprachige Interview beginnt bei 5:50 Minuten und dauert ca. 35 Minuten).

Google hat seine Webbrowser-Entwicklung "Google Chrome" veröffentlicht - nach alter Firmentradition als "Beta"-Version. Die ersten Testmeldungen überschlagen sich: Google Chrome wäre sowohl beim Seitenaufbau als auch beim Ausführen von JavaScript der schnellste Browser. Nach knapp 24 Stunden kamen dann aber die ersten Negativ-Meldungen: Mit dem Datenschutz geht Google reichlich großzügig um - unter der Hochglanz-Oberfläche lauert so manche übelriechende Tretmine.

"Apple verkauft weder Software noch Hardware, sondern Mode-Accessoires und trojanische Pferde." - So hat sich unlängst ein Bekannter von mir über Apple geäußert. Und die Aussage ist nicht von der Hand zu weisen: Apple nutzt Hardware- und Softwaredongles an allen Ecken und Enden, um die Benutzer geeignet zu erziehen - entsprechend der eigenen Vorstellungen. MacOS läuft nur auf Rechnern von Apple (die haben das geeignete Dongle eingebaut), über den iTunes-Store wird fleißig Musik mit DRM ("Kopierschutz") verkauft. Der iPod akzeptiert nur noch von Apple zertifizierte Erweiterungsgeräte, Musik läßt sich sowieso nur mit iTunes hochladen. Auch das iPhone führt nur die Software aus, von der auch Apple es will - einzige Aufspielmöglichkeit ist im Regelfall wieder der apple-eigene App-Store. Und um allen widerspenstigen Nutzern beizukommen (so wurde heute bekannt), besitzt Apple auch die Möglichkeit, Programme auf allen iPhones zu löschen.

PHP wird von manchen Personenkreise als "per se unsicher" verschrien; unglücklicherweise sind die meisten Webanwendungen in PHP geschrieben, so daß diejenigen, die PHP vermeiden wollen, eine sehr eingeschränkte Auswahl an Software haben. Immerhin gibt es unter diesen Leuten nicht nur Nörgler, sondern auch Bestrebungen, die Situation zu ändern: So gibt es als Reaktion darauf dieses Jobangebot, einen Webshop in Python zu entwickeln - vorzugsweise mit Django, Ruby mit Rails ist als Option aber auch nicht ausgeschlossen.

Was für ein Brüller! Menschenrechte und Zensur sind eine Salami, die von zwei Enden kleingeschnibbelt wird:

Zwei wunderbare Sammlungen voller bemerkenswerter bzw. (freiwillig oder unfreiwillig) komischer Sprüche: 101 Great Computer Programming Quotes und 101 More Great Computer Quotes. Ein paar Lacher vorneweg:

Noch mehr Ferien-Fun-Programm :-) Aber nachdem ich gerade an Kompressionsproblemen arbeite, habe ich hierüber besonders lachen müssen:

In den 70ern schon einmal en vogue gewesen, findet man heute wieder das eine oder andere Experiment damit: Binaurale Tonaufnahmen, entweder mit Kunstkopf oder mit Mikrofonen, die wie Kopfhörer im Ohr getragen werden. Hört man sich solche Aufnahmen wieder mit Kopfhörern an, erlebt man einen sehr plastischen und räumlich gut aufgelösten "3D"-Klang. Wer's mal ausprobieren will: Hier gibt es einen virtuellen Haarschnitt. Wer starke Nerven hat, kann auch mit Boris den Zahnarzt besuchen.

Ohweh, wenn die Autokonfiguration etwas zu übereifrig ist...

Über Sinn und Unsinn des MacBook Airs wurde ja schon viel diskutiert und gelästert. Zukunftsweisendes Produkt oder ein praxis-untauglicher Modeartikel? Jeder, wie er meint. Bei "The Register" kann man einen (nicht ganz ernst gemeinten) Vergleich zwischen dem MacBook Air und dem Commodore SX-64 lesen :-)

In jedem Fall ist die Technik und Bauweise so ungewöhnlich, daß sie neben Staunen auch mal Mißtrauen hervorrufen kann - so wurde dieser Mensch in der Sicherheitskontrolle des Flughafens festgehalten, da sein MacBook Air verdächtig erschien: Keine Ports, keine Festplatte, nur irgendwelche merkwürdige Elektronik darin... der Sicherheitsbeamte kannte das noch nicht, und alle Beteuerungen und Erklärungen halfen nichts: Der Flug war weg.

(Bild: © The Register)

Hier wird es die nächste Zeit ein klein wenig ruhiger werden - ich habe Urlaub. Auch vom Bloggen. :-)

Wie bereits gestern erwähnt, waren die Paßdaten mehrerer Einwohnermeldeämter frei im Netz abrufbar. Inzwischen ist die Fernsehsendung gelaufen, und allmählich kommen mehr Details ans Licht. Was jedoch im Dunkeln bleibt, ist die Liste der Städte, die betroffen waren - und damit auch der Bürger, der nun keine Ahnung hat, ob seine Daten für Dritte einsehbar waren.

Heise weist auf einen Beitrag der Sendung "Report aus München" (heute, 21:45h im Ersten) hin. Deren Recherchen nach waren die Daten der Bürger aus rund 200 Städten frei im Internet zugänglich - und das (laut Aussage der Softwarefirma) seit März diesen Jahres. Die Zugangsdaten standen bei der verantwortlichen Softwarefirma auf deren Homepage. Von etwa einer halbe Million Bürgern waren Adressen, Religionszugehörigkeit und Paßbild abrufbar.

Ich gratuliere. In dem Moment, wo Datensammlungen existieren, besteht die Gefahr von Mißbrauch und Datenpannen. Die Paßdaten (welche ja bei den Einwohnermeldeämtern erhoben werden) sind ja bereits jetzt von Ermittlungsbehörden online abrufbar - nur daß der Zugriff etwas freier als geplant ist, war wohl nicht im Sinne des Erfinders.

Ein schönes Beispiel hierfür ist das Stehlen von Cookies (am einfachsten in einem WLAN), wie man es im "Trailer" für die CD sehen kann. Unglücklicherweise sind es gerade solche Demos, weshalb Programme dieser Art als "evil hax0r-t00lz" beschimpft werden - lieber die Augen verschließen und die Gefahren ignorieren...

Den Recherchen von ZDF und Wirtschaftswoche zufolge hat die Telekom im Dezember 1996 Telefonate abgehört; im Gegensatz zu den bisher bekannt gewordenen Vorfällen ging es hier nicht nur um eine Auswertung der Verbindungsdaten - hier wurden die Inhalte der Verbindungen analysiert.

Auf flickr entdeckt - ich finde die Bildidee und -titel einfach super.

Nun also doch: Nachdem es so aussah, als ob das schwedische Überwachungsgesetz doch noch kippen würde, wurde die "Lex Orwell" doch verabschiedet - unter heftigstem Druck auf die Abgeordneten (Fraktionszwang, Hammelsprung und Androhung von Konsequenzen für "politisches Fehlverhalten") und nach einigen kosmetischen Änderungen. Ab kommendem Jahr darf der Geheimdienst anlaßunabhängig und ohne die Mitsprache eines Richters sämtliche Auslandsverbindungen abhören und inhaltlich auswerten - das betrifft Telefonate, Faxe, SMS-Nachrichten genauso wie E-Mail oder andere Internetdienste. Jeder, der weiß, wie das Internet funktioniert, sieht sofort, daß damit auch sowohl innerschwedische als auch rein außerschwedische Kommunikation betroffen sind: Das Routing im Internet kümmert sich nicht um Landesgrenzen, und gerne nimmt ein Paket mal die "Außenbahn" um den halben Globus.

Dieser Artikel ist erst eine Stichwortsammlung. Im August gibt's davon eine Textversion...

Dieser Artikel ist erst eine Stichwortsammlung. Im August gibt's davon eine Textversion...

Dieser Artikel ist erst eine Stichwortsammlung. Im August gibt's davon eine Textversion...

Hier noch ein kleiner Rückblick auf die Podiumsdiskussion vom letzten Montag. Kurz gefaßt: Ich fand die Aktion super - es ist toll, wenn eine Schule sich so bemüht, um Schülern Informationen über das nicht ganz unkomplizierte Thema zukommen zu lassen. Auch war es sicher nicht ganz einfach, entsprechende Gesprächspartner (und mit denen einen gemeinsamen Termin) zu finden - letztlich saßen neben mir auf dem Podium zwei Schüler, ein Vertreter der Ulmer Polizei sowie zwei Anwälte einer Ulmer Kanzlei. Die Diskussion war angeregt, aber stets auf einer sachlichen Ebene. Die anderthalb Stunden vergingen ruck-zuck, es war viel zu wenig Zeit, all die offenen Fragen anzusprechen.

Das ist doch mal ein super "social hack": Die Britische Band The Get Out Clause wollte ein Video für einen ihrer Titel drehen - doch es fehlte das Geld für das Kameraequipment. Deshalb posierte die Gruppe vor Überwachungskameras und forderte anschließend (unter Berufung auf das britische Informationsfreiheitsgesetz) die Herausgabe der Aufnahmen.

Jeder Teil des Buches gliedert sich in kurze Kapitel mit je wenigen Seiten, die rasch zu lesen sind. Sehr erfreulich: In allen Kapiteln werden nicht nur die klassischen Lizenzen, sondern auch die Creative-Commons (und andere freie) Lizenzen werden angesprochen und konsequent als Alternative zu den althergebrachten Modellen dargestellt.

Auch wenn man im ersten Moment vielleicht nicht daran denkt: Auch die weiteren Kapitel beinhalten für den Hobbyisten interessante Informationen. So findet man beispielsweise Hinweise über das "Recht am Bild" - wann darf ich welches Foto veröffentlichen - ebenso wie Informationen über Plagiate und die Gefahr des leichtfertigen Gebrauchs von Bildmaterial aus dem Netz (Stichwort: Marions Kochbuch). Der Thematik von Fanseiten widmet sich ebenfalls ein separates Kapitel. Auch für weitere Fallstricke wie Stadtplanausschnitte findet sich ein eigener Abschnitt.

Alles in allem lohnt es sich wirklich, in dem Buch zu stöbern. Die Artikel sind so geschrieben, daß sie für jung und alt (und ohne juristische Vorbildung) leicht verständlich sind - mit den Informationen, die man hierin findet, kann man sich im Falle eines Falles eine Menge Ärger ersparen.

(via netzpolitik.org)

Die folgenden Artikel sind als "Write-up" der gesammelten Fakten entstanden:

Probleme bei der Beweiserfassung von P2P-Delikten - über die Schwierigkeiten, welche die Strafverfolger bei der Verfolgung von Urheberrechtsverletzungen in Tauschnetzen haben (und wie unbescholtene Bürger Querschläger davon abbekommen)

Urheberrecht im Alltag - dieses eBook erschien wie aufs Stichwort zu den gewünschten Themen. Hier findet man leicht verständlich Antworten zu Themen wie der Legalität von Privatkopien, dem Verwenden von Bildern und Texten auf der eigenen Webseite, usw.

...und es eskaliert noch weiter: Heute.de berichtet gerade von Vermutungen, daß schon in den 90ern die Telekom bespitzelt haben soll. Wenn das stimmt, so ist die Bespitzelei seit der Gründung 1995 integraler Teil ihrer Firmenkultur.

Schon im Februar hatte der Arbeitskreis Vorratsdatenspeicherung Berichte von Bürgern veröffentlicht, wie sich ihre Gewohnheiten durch die Vorratsdatenspeicherung ändern. Nun zeigt auch eine aktuelle Forsa-Umfrage, daß die Vorratsdatenspeicherung das Kommunikationsverhalten beeinflußt. Beides sind gute Belege dafür, wie stark die VDS in die Persönlichkeitsrechte beeinträchtigt.

Diese Überschrift ist doch Realsatire pur: Schäuble warnt vor allgemeinem Vertrauensverlust.

Ein Moment der Gedankenlosigkeit, und schon sind Monate der Arbeit für die Katz. Das gilt auch für Spionagekreise. Vor ein paar Tagen wunderte sich f-secure über einige PDFs, die ihnen über einen Online-Scanner zum Testen zugesandt wurden. Beim Öffnen des ersten PDFs zeigte der Arcobat Reader zwar ein PDF an, im Hintergrund nistete sich zeitgleich eine Hintertür ein. Die Hintertür versuchte, mit einem Rechner in China Kontakt aufzunehmen. Die eigentliche Überraschung befand sich in einem weiteren PDF-File: Die Payload war... das Programm zum Erzeugen solcher trojanischer PDF-Dateien!

Das Tool ist ebenfalls auf chinesisch... irgendjemand in China wird für diese Aktion sicher tüchtig Prügel beziehen ;-)

(via Fefes Blog)

Mit kurzem Nachdenken kann man selber darauf kommen, aber man übersieht sie doch leicht: Fotokopierer. Frontal 21 berichtet in der heutigen Sendung über das potentielle Sicherheitsleck moderner Kopierer. Längst arbeiten die Geräte nicht mehr rein optisch, sondern sind vielmehr integrierte Computer mit Scan- und Druckeinheit. Um große Aufträge zwischenzuspeichern, besitzen größere Geräte eine interne Festplatte.

Nach der Telekom-Spitzelaffäre hat der CCC eine Liste mit 10 Forderungen für einen wirksamen Schutz vor Datenverbrechen aufgestellt. "Die derzeitige Behandlung von Datenverbrechen als Kavaliersdelikt ist in keiner Weise den Folgen für den Einzelnen angemessen." - das ist genau meine Rede, und das kann ich (ebenso wie die zehn Punkte selbst) zu 100% unterschreiben.

Heute Nachmittag hatte Innenminister Schäuble Vertreter der Größen aus der Telekommunikationsbranche zur Aussprache eingeladen; Kritiker bezeichneten das Vorgehen bereits im Vorfeld als "Einladung zu Kaffee und Kuchen", die meisten Eingeladenen schlugen die Einladung aus, um nicht mit dem Negativ-Image der Telekom in Verbindung gebracht zu werden. Das Ergebnis ist - wie bei einem Kaffeekränzchen nicht anders zu erwarten - zahnlos: In zwei Stufen soll das Problem diskutiert werden - Deeskalation an allen Ecken. Und schärfere Gesetze soll es deswegen auch nicht geben.

Die Firma Path Intelligence bietet ein Produkt namens FootPath an, welches detaillierte Bewegungsprofile von Kunden erstellen soll. Mit Hilfe spezieller (lokal installierter) Sensoren soll die genaue Position eines Handys (und damit die des Besitzers) durch Triangulation bestimmt werden; die einzelnen Meßwerte sollen durch die IMSI-Kennung des Handys zu Bewegunsprofilen zusammengefaßt werden können.

Der Brüller ist aber, daß nun Wolfgang "Mr. Vorratsdatenspeicherung" Schäuble den Telekom-Vorstand nach Berlin zitiert - um "die Bedeutung des Datenschutzes in Unternehmen zu stärken". Ich male mir gerade bildlich aus, wie das Gespräch aussehen könnte (Vorsicht, Satire voraus):

René: "Du, Wolle, wir stecken da gerade in der Klemme... die Presse rückt uns auf die Pelle, unsere Stühe wackeln - Du machst doch mit der Vorratsdatenspeicherung genau das selbe, was wir gemacht haben - wie kannst Du da noch so sicher im Sattel sitzen?"

Wolle: "Tja, alles eine Frage der Übung. Ausreichend pressewirksame Ablenkungsmanöver starten. Außerdem ist das alles halb so schlimm, die deutsche Rechtssprechung orientiert sich ja immer häufiger an den Vorbildern in den USA, und da haben die Spitzel von der HP-Sache auch nichts zu befürchten gehabt."

René: "Könntest Du uns da trotzdem unterstützen? Ich denke da an einen kleinen Beratervertrag..."

Wolle: "Ach was, bei der Nutzung von Verbindungsdaten können wir von euch noch was lernen! Schon seit acht Jahren... ich wußte ja schon immer, daß die Telekom ein modernes Unternehmen mit technologischem Weitblick ist! René, was hältst Du davon: Könnte ich stattdessen nicht eine Kopie von eurer "Hagelsturm"-Software haben? Unsere Experten sind noch auf Jahre hinaus mit dem Erstellen des Bundestrojaners beschäftigt, und so eine Auswertungssoftware für die Daten der Vorratsdatenspeicherung könnten wir gut gebrauchen. Und ohne Beratervertrag gibt's auch keine Einträge bei Abgeordnetenwatch wegen Nebeneinkünften und so..."

;-)

Heise am Morgen verbreitet Schmerzen und Sorgen: Der Bund Deutscher Kriminalbeamter (BDK) fordert eine zentrale Datenbank für Verbindungsdaten. Analog zu den britischen Bestrebungen zur Vorratsdatenspeicherung sollen die Verbindungsdaten nicht wie bisher geplant beim jeweiligen Provider, sondern in einer zentralen Datenbank in Bundeshand gespeichert werden. Hintergrund für die Forderung ist der aktuelle Skandal bei der Telekom, wo durch Abgleich von Verbindungsdaten ein undichtes Loch in der Vorstandsetage gesucht werden sollte (es wurden die Anschlüsse des Vorstands mit Telefonnummern von Reportern abgeglichen) - der BDK-Vorsitzende Jansen: "Die Telekom-Affäre ist eine Riesenchance für den Datenschutz, die wir nutzen müssen. Es ist doch offensichtlich, dass sensible Kundendaten bei privaten Unternehmen mehr als schlecht aufgehoben sind."

Der Vorfall ereignete sich 2005 und 2006 - da war die Vorratsdatenspeicherung allenfalls angedacht. Trotzdem mußte (und muß auch weiterhin) die Telekom solche Verbindungsdaten speichern - nämlich als Beleg für die Abrechnungen. Wo Daten anfallen, können auch Daten gespeichert werden - die Daten in einer solchen geforderten zentralen Datenbank wären allenfalls eine Kopie. Das Mißbrauchspotential reduziert sich dadurch kein bißchen, im Gegenteil: Zusätzlich zu Schnüffeleien innerhalb des Betriebs eröffnet das die Möglichkeit der zentralen Schnüffelei in der zentralen Datenbank - Gelegenheit macht Diebe, und wo Datenmißbrauch möglich ist, wird er auch geschehen. Aber das würden unsere integeren und bürgerfreundlichen Dienste doch niemals tun, oder?

Sowas dann auch noch als "Riesenchance für den Datenschutz" zu bezeichnen ist der blanke Hohn. Der Telekom-Vorfall zeigt vielmehr sehr deutlich, wie gefährlich solche Datensammlungen sind - unabhängig davon, ob sie sich in Firmen- oder in Staatshänden anhäufen.

LWN schreibt über eine Sicherheitslücke in Wordpress, mit deren Hilfe man das Authentisierungssystem vieler Wordpress-Installationen umgehen kann, sprich: Der Angreifer kann sich als beliebiger Benutzer anmelden. Sicherheitsprobleme bei Wordpress sind ja (leider) keine Seltenheit, doch dieser Angriff ist eine so nette Art des Um-die-Ecke-Denkens, daß ich sie hier näher beschreiben will; da diese Falle für Programmierer von Webanwendungen nicht offensichtlich ist, ist dies sicher auch für entsprechende Entwicker von Interesse.

Bletchley Park ist für mich irgendwie so etwas wie die Wiege der modernen Kryptographie - im zweiten Weltkrieg befand sich hier die "Station X", in welcher (unter anderem) der Code der Enigma gebrochen wurde. Heute beherbergen die Gebäude unter anderem ein Museum über Kryptographie und historische Computersysteme.

(Foto von Marcin Wichary)

The Register verweist heute auf eine wissenschaftliche Publikation, in der die Forscher aus den Spiegelungen z.B. auf Sonnenbrillen Bildschirminhalte rekonstruierten. Der Bericht feixt etwas über die Gewichtigkeit der "Sicherheitslücke"; zugegebenermaßen ist der Löffel aus dem Joghurtglas neben der Tastatur kein ernsthaftes Sicherheitsproblem.

"Google-Gründer machen sich Sorgen um den Datenschutz" / "Privatsphäre der Nutzer bedroht" - so titeln Heise und Golem. Die Google-Gründer sorgen sich um die Daten, welche die Nutzer in der stetig wachsenden Zahl Social Networks hinterlassen. Zum einen bleiben solche Datenspuren lange Zeit erhalten und können so für ein böses Erwachen sorgen (wir alle kennen das Beispiel vom Foto des volltrunkenen Studenten, das dann bei der Bewerbung zum Showstopper wird); zum anderen zwingt die Konkurrenz der Social Networks untereinander die Betreiber dazu, die Daten immer schneller und agressiver auszuwerten und weiterzunutzen, um sich finanziell über Wasser zu halten.

Es macht immer wieder Spaß, irgendwelche Propaganda-Blogs zu lesen - man findet dort die obskursten Dinge, manche zum Weinen, manche zum Lachen, ... so bin ich heute im RFID-Weblog (wird von einer PR-Firma im Auftrag der RFID-Lobby geführt) auf diesen Artikel gestoßen, der eine Weltneuheit anpreist: Eine RFID-Firewall. Das Produkt soll vor "bösen" RFID-Tags schützen, welche ungültige Daten oder gar Viren oder Angriffe via SQL-Injection ins System einschleusen wollen.

Die Debianer müssen nach dem OpenSSL-fsckup nicht traurig sein - auch andere Distros haben ihre Problemchen ;-)

Der monatliche Newsletter Crypto-Gram feiert mit seiner gestrigen Ausgabe sein zehnjähriges Bestehen. Bruce Schneier schreibt darin über aktuelle Entwicklungen in den Themen Kryptographie, Sicherheit und Sicherheitspolitik. Im Zuge der allgemeinen Entwicklung erscheinen die einzelnen Artikel auch in Bruce Schneiers Blog - aber dennoch lese ich seine monatliche Rundmail nach wie vor gerne.

...die US-Militärs haben scheinbar Machtphantasien vom ultimativen Botnetz, mit dem sie auch mal ordentlich zurückschießen können:

Debian (und Debian-Derivate wie Ubuntu) hat ein akutes Problem mit OpenSSL-Schlüsseln, die nach dem 17.9.2006(!) erzeugt wurden: Durch einen Debian-spezifischen Patch sind die verwendeten Zufallszahlen so schwach, daß die Schlüssel leicht gebrochen werden können und somit die Verschüsselung von OpenSSH, https und vielen weiteren mehr oder minder hinfällig ist. Seit gestern existiert ein Programm zum automatischen Brechen solcher Schlüssel - es ist also höchste Zeit, sein Schlüsselmaterial zu aktualisieren und auf mögliche Einbrüche zu prüfen! Die Geschichte hinter dem Bug liest sich übrigens mehr als gruselig:

Spiegel berichtet unter der Überschrift "Wir sind die Guten" über das Bild von Hackern im Allgemeinen und die Aktivitäten des CCC im Speziellen. Alles in allem zeichnet der Artikel ein sehr positives Bild des Clubs: Er ernennt ihn gar zum obersten Datenschützer - er kann sich provokante Demonstrationen zu den Mißbrauchsmöglichkeiten von Datensammlungen leisten, wohingegen Schaar nur "von Amts wegen, meistens in der Defensive" aus mahnend den Zeigefinger heben kann.

Wer kennt sie nicht, die zigdutzend bis zigundert Mails, die Tag für Tag die mit Angeboten für medizinische Präparate, Kräutertinkturen und Uhrenrepliken eigene Mailbox verstopfen: Spam, die Beulenpest des Internets. Der Comiczeichner Özi hat aus der Not eine Tugend gemacht und stellt in seinem Blog die blumigen Sprüche der Spammails wortwörtlich dar; das sieht dann beispielsweise so aus:

Seit gut einem Tag klopfen plötzlich hunderte Rechner via ssh an und versuchen, sich als root Zutritt zu verschaffen. Ende letzten Jahres gab es sowas schon einmal - ergeht es jemand aus der werten Leserschaft ähnlich? Weiß jemand, ob Rechner flächendeckend gescannt werden, oder ob einzelne Ziele herausgepickt wurden?

...war gestern. Am Tag zuvor hatten rund 200 Künstler in einem offenen Brief (pdf hier) von unserer Bundeskanzlerin gefordert, das Thema zur Chefsache zu machen. Alle Jahre wieder jammert die Musikindustrie, wie unglaublich schlecht es ihr geht und prognostiziert den von den Raubkopierern herbeigeführten Untergang des Abendlandes.

Ok, leicht off-topic, aber diese Geschichte muß ich einfach loswerden: John Ashcroft, Ex-Justizminister der USA hielt an einem US-College eine Ansprache über Amerika, Terror, Sicherheit und Freiheit (was sonst). Im Anschluß daran konnten ihm Fragen gestellt werden; großes Thema waren natürlich die Vorwürfe bezüglich Folter durch die CIA (die sich spätestens durch den von Ashcroft maßgeblich mitbestimmten "Patriot Act" dazu legitimiert fühlen), insbesondere das sogenannte Waterboarding. Wer noch keine genaue Vorstellung davon hat, worum es sich dabei handelt, sollte sich unbedingt den Spot "The Stuff of Life" von Amnesty International ansehen; der US-Kongreß wollte dies übrigens explizit per Gesetz verbieten, jedoch kippte George W. Bush dieses Gesetz mit seinem Veto.

Eine Gruppe der Carnegie-Mellon-University hat Ergebnisse über ihre Forschung zur automatischen Generierung von Exploit-Code aus Programmpatches publiziert - laut einem Bericht bei Heise ist es ihnen gelungen, zumindest semiautomatisch Exploits zu erzeugen, indem lediglich die Unterschiede zwischen gepatchten und ungepatchten Programmbinaries betrachtet wurden. Die Idee ist recht naheliegend und nicht neu - bereits letzten Sommer zeigte Sabre Security Forschungsansätze in dieser Richtung (offenbar setzten die Forscher sogar BinDiff von Sabre Security selbst ein); allerdings wurde der Grad der Automatisierung nochmals deutlich vorangetrieben.

Eine Perle, auf die ich zufällig in einem älteren Blog-Eintrag gestoßen bin: Laut seiner Aussage hat Herr Wiefelspütz ein Buch über die Online-Durchsuchung in Arbeit. Woher hat ein Parlamentarier aber die Expertise über diese - teils sehr techniklastigen Themen? Bis dato war ich der Meinung (oder besser: in der stillen Hoffnung), daß sich die Politiker da von Experten beraten lassen. Herr Wiefelspütz erklärt aber:

Laut Herrn Schäuble ist ein heimliches Betreten der Wohnung kein Widerspruch zum §13 des Grundgesetzes - dieser sagt: Die Wohnung ist unverletzlich. Ein kurzer, unbemerkter Besuch, um den Bundestrojaner zu installieren, sei ja keine Durchsuchung und damit keine Verletzung des Wohnraums.

Überträgt man die Schäublesche Argumentation auf den gemeinen Bürger, so müßte es doch demnach straffrei sein, sich Zutritt zu einer Wohnung zu verschaffen - solange man nichts anfaßt, ist es doch noch kein Einbruch.

Mir bleibt noch immer die Spucke weg.

...stellt man fest, daß man gerne mit zweierlei Maß urteilt. Im letzten Post habe ich mich über das Problem der Wahrnehmung von Privacy-Problemen ausgelassen, und heute schlägt ein Moderator von RBB in diese Kerbe - wenn auch in einem anderen Kontext: Für ein Interview über die Videoüberwachung von Wohnungen hatte der Sender den Vorsitzenden des Bundestags-Innenausschusses, Sebastian Edathy, live zugeschaltet. Mit seiner Eröffnungsfrage erwischte der Moderator Herrn Edathy so kalt, daß dieser das Gespräch mit einem "Was soll denn der Scheiß" abbrach...

Die diesjährige RSA-Conference ist vorbei, und in den diversen Blogs tauchen Artikel über die diversen Vorträge auf. Im Blog von Matt Flynn fand ich einen kurzen Passus über die Panel-Diskussion Risk resilience: The road to Web 3.0; hier hatte sich Bruce Schneier zum Thema Privacy geäußert, und Matt fasst Schneiers Aussage folgendermaßen zusammen:

Auf dieser Seite wurden mehrere "10-Ten"-Passwortlisten zusammengestellt - und resümiert mit der rhetorischen Frage, wieso sich Leute überhaupt noch wundern, weshalb ihr Blog "geknackt" wird. Ich weiß nicht genau, woher diese Listen kommen - vor anderthalb Jahren gab es eine Analyse über MySpace-Passwörter, die über eine Phishing-Seite gesammelt wurden; hier waren die Ergebnisse längst nicht so dramatisch.

Ein Gutachten der EU-Datenschützer schlägt eine gesetzlich vorgeschriebene maximale Speicherungsdauer für personenbezogene Daten vor - dabei haben sie insbesondere Suchmaschinen im Visier.

Das Bundesverfassungsgericht verkündet heute das Urteil über die Klage gegen die Online-Durchsuchungen in Nordrhein-Westfalen (netzpolitik.org bloggt live darüber). Was viele Experten schon gemutmaßt haben, ist nun offiziell vom Gericht bestätigt worden: Das Gesetz ist mit dem Grundgesetz unvereinbar und nichtig.

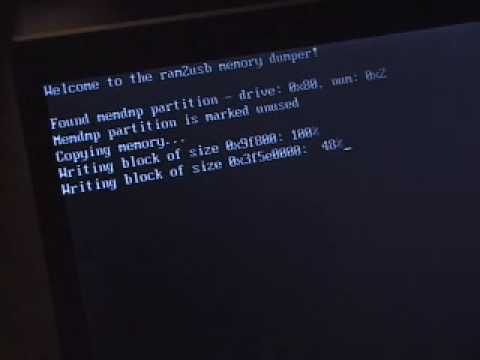

Für den direkten Zugriff auf das RAM eines laufenden Rechners gibt es verschiedene Ansätze:

Auf das RAM eines laufenden Systems läßt sich jedoch via DMA zugreifen - im Dezember 2004 wurde bereits demonstriert, wie via Firewire das RAM eines Systems ausgelesen werden kann; andere Möglichkeiten sind PCMCIA-Karten oder PCI-Karten auf einem hotplug-fähigen PCI-Bus.

Auf dem Chaos Communication Camp 2007 wurde vorgeführt, daß auch nach einem Reboot ein Großteil des RAMs erhalten bleibt und so nach dem Schlüsselmaterial gesucht werden kann. Selbst nach dem Aus- und Einschalten des Laptop des Referenten blieb ein großer Teil der Daten im RAM lesbar.

Dieses Phänomen wurde nun weiter untersucht: Modernes DRAM bleibt über mehrere Sekunden ohne Strom stabil, und durch Abkühlen läßt sich die Zeit auf viele Minuten verlängern - sogar so lange, daß man in Ruhe das RAM in eine anderen Rechner(!) einbauen und dort den Inhalt restaurieren konnte.

Waren bis dato Server mit einer verschlüsselten Platte vor dem Zugriff Dritter nahezu sicher, muß diese Annahme nun endgültig revidiert werden - zu einfach ist die Durchführung des Angriffs: Mit Druckluft das RAM abkühlen, den Rechner via Hard-Reset (oder Aus- und Einschalten) neu starten, und anschließend mit einem eigenen Bootmedium den Speicher nach dem Schlüssel für die Festplatte durchsuchen. Das Problem ist, daß es nur sehr schwer möglich ist, sich gegen einen solchen Angriff zu schützen.

- Der Schlüssel muß für das laufende System in Greifweite sein - ein Spreizen des Schlüssels macht den Zugriff auf die Platte höchst imperformant und erschwert die Suche lediglich, kann sie aber nicht verhindern.

- Spezielle Hardware-Kryptomodule (wie aus dem Trusted Computing bekannt) könnten theoretisch helfen - die Flexibilität der Softwarelösungen geht jedoch damit verloren.

- Ein Löschen des RAMs durch den Kernel beim Herunterfahren oder des BIOS beim Einschalten kann durch das Kühlen und Umbauen umgangen werden.

In der Tat, die Optionen sehen schlecht aus; ernsthafte Sicherheit gewährleistet eine verschlüsselte Festplatte nur bei abgeschalteten Systemen (kein Standby oder Suspend-to-RAM) oder physikalischer Kontrolle über das System; letzteres ist gewährleistet, wenn der Zugriff zum Rechner nicht möglich ist oder sichergestellt wird, daß beim Reboot oder dem Öffnen des Gehäuses das RAM zuverlässig gelöscht wird. Daß das mit dem Umbauen in einen anderen Rechner funktioniert, hat mich erstaunt und erschüttert...

Das Phänomen des langsamen Verblassens von DRAM-Speicher haben die Autoren des Papers (zusammen mit den weiteren Problemen) in einem Video schön dargestellt:

(via Slashdot)

...ist nicht leicht, vor allem für ernsthafte Programmierer:

Als ich die Überschrift dieses Heise-Artikels gelesen habe, mußte ich erst dreimal hinsehen: Zypries droht Haft oder Ordnungsgeld beim Speichern von IP-Adressen. Unserer Justizministerin steht tatsächlich eine mögliche Haftstrafe ins Haus? Tatsächlich...

Heute ist Safer Internet Day, bereits zum fünften Mal... was es nicht alles gibt (den SysAdminDay kannte ich, aber der Safer Internet Day war mir neu) :-)

Heute ist Safer Internet Day, bereits zum fünften Mal... was es nicht alles gibt (den SysAdminDay kannte ich, aber der Safer Internet Day war mir neu) :-)

Der Safer Internet Day ist eine Initiative, die eine sichere und verantwortungsvolle Nutzung des Internets verbreiten will. Dabei geht es um Aufklärung und Verbreitung um Informationen - und zwar nicht nur über die Installation einer Personal Firewall und eines Virenscanners: Neben der technischen Seite geht es auch um Medienkompetenz und ein Bewußtsein für die Privatsphäre.

Was muß ich beachten, um meinen Rechner technisch "sicher" zu machen? Wie sieht es mit dem Wahrheitsgehalt von Informationen aus dem Netz auf, und wie kann ich diesen überprüfen? Was sind die gängigen Maschen von Betrügern und Bauernfängern im Netz? Was sollte ich im Hinterkopf behalten, wenn ich persönliche Daten von mir im Netz (z.B. in sozialen Netzwerken) veröffentliche? Wo beginnen Konflikte mit dem Urheberrecht?

Ich nehme stark an, daß die meisten Leser meiner Seite diesbezüglich mehr als ausreichend sensibilisiert sind... aber für den Löwenanteil der nicht-Nerd-Internetnutzern sind dies sehr wichtige Themen, bei denen es noch Informationsdefizite gibt; diese Themen allgemeinverständlich verpackt an die Öffentlichkeit zu bringen ist meiner Meinung nach sehr wichtig (was der Grund ist, weshalb ich auf diesen Aktionstag verweise) - eigentlich sollte sowas auch Bestandteil des Lehrplans in allen Schulen sein...

Nachtrag: Der Aktionstag ist vorbei, und die Blogger von Mitternachtshacking haben die Aktion näher betrachtet. Es kam, wie's bei EU-Initiativen so oft kommt: EU-Projekte ziehen Lobbygruppen wohl an die Kuhfladen die Fliegen - und so wird das ganze als Plattform von GVU und Co. genutzt, um "ihre" Form der Wahrheit zu verbreiten. Sehr schade.

Insbesondere die Bildung der Lehrer wäre imho sehr wichtig - die Entwicklung geht immer rasanter und erfaßt vor allem die Jugendlichen; daher tut eine Weiterbildung der Lehrer hier Not. Allerdings darf die Weiterbildung nicht von irgendeiner Lobbygruppe durchgeführt werden (die GVU ist hier sehr großzügig, was Informationsangebote angeht; ebenso ist Microsoft sehr generös bei der Ausstattung; die List läßt sich fast beliebig fortsetzen), sonst wird man (wie ein Lehrer selbst in dieser Materialsammlung für Lehrer feststellt) sehr leicht vor irgendeinen Karren gespannt.

Ok, die Meldung ist inzwischen endgültig durch alle Blogs durch: Truecrypt 5.0 ist erschienen, und eines der neuen Features ist die Verschlüsselung von (Windows)-Systempartitionen mit einer Pre-Boot-Authentication (ein detailliererer Überblick findet man bei ravenhorst). Zugegebenermaßen ist dies ein tolles (und auch wichtiges) Feature - aber es als Mittel gegen die Vor-Ort-Installation des Bundestrojaners (oder andere lokale Angriffe) anzupreisen ist leider verkehrt.

Die Empörung ging gestern durch die Presse (SWR3, Heise, Golem) und diverse Blogs (z.B. Lunatic Fringe, Lawblog, Mitternachtshacking): Eine Mutter besuchte eine Bankfiliale, um dort im Foyer vom Geldautomat Geld abzuheben; ihre dreijährige Tochter habe dabei mit Hundekot, der an ihren Schuhen klebte, den gefliesten Vorraum verschmutzt. Durch Abgleich der Videoaufzeichnungen, der Uhrzeit und den Transaktionen des Geldautomaten wurde die Adresse der Mutter festgestellt, die daraufhin für die Reinigung eine Rechnung erhielt. In einem aktualisierten Bericht der Stuttgarter Nachrichten heißt es inzwischen, es habe sich dabei nicht um Hundekot gehandelt, vielmehr habe das Kind seine Notdurft auf den Boden verrichtet. Der Fall wird nun von der Aufsichtsbehörde für Datenschutz untersucht.

Spiegel Online berichtet über ein Rechtsgutachten, welches das verdachtsunabhängige Nummernschilder-Scanning für verfassungswidrig erachtet. Beim Kennzeichen-Scanning wird der vorbeifahrende Verkehr gefilmt, die Kennzeichen werden automatisch erkannt und automatisch mit Fahndungsdatenbanken abgeglichen. Gegen dieses Verfahren ist bereits eine Verfassungsklage anhängig - das Urteil wird im Frühjahr erwartet.

Nachdem der Versuch des CCC, Wahlcomputer in der Hessener Wahl verbieten zu lassen scheiterte, erging der Aufruf, die Wahlen zu beobachten. Dabei kam es zu einer ganzen Reihe haarsträubender Vorfälle, weshalb der CCC nun ankündigt, daß Wahleinsprüche und Nachwahlen wahrscheinlich sind.

So... die Sendung von Trackback ist ausgestrahlt und auch auf der Webseite anzuhören (ab Minute 61); glücklicherweise hat die Technik uns keinen Streich gespielt und wir konnten das Interview in der Dreierrunde zwischen Moderator Marcus, Bernhard und mir führen. Leider reichte die Sendezeit nicht, einen kurzen Teaser zu spielen - wer neugierig ist, kann sich hier den Teaser anhören.

Das scheint die aktuelle Marotte des "Web-2.0-Business" zu sein: Schneller, bunter, toller. Mehr Features, noch mehr schräge Streifen, noch mehr Beta-Sticker, noch mehr spiegelnde Buttons. Und spätestens unter dem Deckmäntelchen des "Beta"-Buttons im Logo glaubt man, man könne mit jedem halbgaren Feature direkt an die Öffentlichkeit gehen. Auf Sicherheitslücken kann man da kaum achten, die Konkurrenz arbeitet ja ebenfalls immer schneller, toller und bunter.

Am Mittwoch abend bekam ich eine Mail von Marcus Richter, dem Moderator der Sendung "Trackback" auf Radio Fritz. In der Sendung am Samstag möchte er Vox Solis vorstellen!

Der Staatsgerichtshof Hessen hat den Verbotsantrag zurückgewiesen, Wahlcomputer bei der kommenden Landtagswahl zu verbieten - aus formalen Gründen: Zweifel an der korrekten Funktionsweise der Wahlcomputer könnten erst nach der Wahl im Rahmen eines Wahlprüfungsverfahrens geäußert werden.

Nach einem Bericht der Zeit verlangen die USA bereits seit mehreren Jahren, daß ihnen bei postalischen Sendungen bereits vorab Absender, Empfänger und der deklarierte Inhalt übermittelt werden - analog zur Passagierdatenübermittlung. Bei der Diskussion um die Vorratsdatenspeicherung war die Überwachung des Briefverkehrs das sarkastische Beispiel für die Sinnlosigkeit des Unterfangens; nun wird das Beispiel von der Realität rechts überholt.

Der SWR berichtet über ein Arbeitspapier, in dem der Verfassungsschutz ein Resume über die "Sauerlandgruppe" zieht. Die Gruppe hatte für September 2007 einen Anschlag geplant (für den Sprengsatz sollte Wasserstofperoxid verwendet werden), die Ermittlungsbehörden wurden jedoch darauf aufmerksam und konnten trotz einiger Schwierigkeiten den Anschlag verhindern und die Drahtzieher festnehmen. In dem Arbeitspapier fordert der Verfassungsschutz nun weitergehende Kompetenzen und Regelungen - unter anderem eine Ausweispflicht für Internetcafe-Besucher, ganz nach dem Vorbild Italiens.

Die Kensington Locks haben sich zum allgemein anerkannten Standardtool zum Ansperren von Laptops und anderen Computergerätschaften gemausert. Auch von Versicherungen wird diese Vorkehrung üblicherweise als hinreichende Schutzmaßnahme anerkannt. In diesem Video führt jemand vor, wie man ein Kensington Lock mit Hilfe einer Klopapierrolle und etwas Klebeband knacken kann (MacGyver wäre stolz darauf!):

Bundesverfassungsminister Schäuble hat am Wochenende ein paar heftige Keile in Richtung Verfassungsrichter Papier ausgeteilt - der hatte es gewagt, schon im Vorfeld weitere Versuche, den Abschuß entführter Passagiermaschinen gesetzlich zu verankern, als verfassungswidrig zu bezeichnen. Heise bezeichnet sehr treffend das ganze als regelmäßig wiederkehrende Routine: Zum Wochenende gibt es ein Interview, Schäuble provoziert heftigst - und wenn das Echo zu heftig wird, beruft er sich auf "Mißverständnisse und Fehldeutungen" und mimt den unverstandenen Verteidiger der Demokratie.

...zumindest in Amerika. Ein Anti-Spam-Aktivist wurde zur Zahlung von 60.000 Dollar verurteilt, weil er den Unix-Befehl "host -l" ausgeführt hatte. Das Gericht warf ihm vor, daß der Angeklagte seine Identität hinter Proxies verbarg, ein UNIX-Betriebssystem verwendete und neben anderen Methoden Shell Accounts einsetzte. Außerdem gab er sich als Mail-Server aus.

An einer Schule im US-Bundesstaat Rhode Island läuft ein kontroverser Pilotversuch: Grundschüler tragen in ihren Schulranzen einen RFID-Chip, mit dessen Hilfe ihr Aufenthaltsort bestimmt und von den Eltern abgerufen werden kann. In dem Pilotprojekt wird dieser Chip ausschließlich an den Türen des Schulbusses abgefragt, so daß die Eltern feststellen können, ob ihr Kind noch im Schulbus sitzt oder wann und wo es diesen verlassen bzw. betreten hat.

"Das Internet vergißt nichts" - mit diesem Tenor gab es in der Gestrigen Ausgabe der Sendung Frontal21 einen Beitrag mit dem Titel Intimes im Internet. Im plakativen Stil von Frontal21 wird der Verlust der Privatsphäre im Netz angeprangert - dabei wurden aber zwei völlig unterschiedliche Problematiken vermischt.

Der Vorteil, mit dem VoIP häufig verkauft wird, ist die Tatsache, daß man für Sprach- und Rechnerkommunikation auf dieselbe Infrastruktur zurückgreifen kann. Üblicherweise trennt man das reguläre Netz vom VoIP-Netz mit Hilfe von VLANs (virtuellen LANs) aus folgenden Gründen:

Der CCC will den Einsatz von Wahlcomputern in Hessen gerichtlich verhindern - darüber berichtet auch der Deutschlandfunk. Der Deutschlandfunk zitiert unter anderem Hubertus Tempski, den Verantwortlichen für Wahlcomputer in Köln:

Der Vortrag in Suttgart ist gut überstanden (Frank war leider geschäftlich verhindert, so daß die Show komplett an mir hing) - der "Saal 2" war mit ca. 60-70 Leuten gerammelt voll. Obwohl ich die zwei Stunden Vortragszeit sogar noch knapp überzogen habe, haben die Zuhörer ausnahmslos tapfer bis zum Ende durchgehalten :-) Zwischenrein gab es interessierte Rückfragen und kleinere Diskussionen (insbesondere über PHP ;-) ) Alles in allem hat mir die Aktion sehr viel Spaß gemacht, und den Diskussionen und dem anschließendem Feedback nach ging es den Zuhörern wohl ebenso.

In geselliger Runde, mit viel Sarkasmus war's sogar unterhaltsam. Dem Kommentar bei Spiegel Online habe ich nichts hinzuzufügen; die vorgeführten Tricks waren annähernd so alt wie die Kunst der Taschenspielertricks selbst und wurden obendrein von schauspielerisch untalentierten "Magiern" dargebracht.

Schon eine Woche alt und mir bis dato entgangen: Der Rückblick auf das Jahr 2008 durch die Glaskugel der Heise-Security-Redaktion. Lachen oder weinen, lachen oder weinen... ich habe mich für's schallende Gelächter entschieden. Dem Nachsatz des Artikels möchte ich mich zu 100% anschließen:

3sat plant eine Beitragsreihe unter dem Thema "Mein Leben in Sicherheit" - und sucht hierfür bis zum 15.1. Projektideen für Beiträge mit einer Länge von 30 bis 90 Minuten. Wer Interesse hat: Weitere Infos gibt es im Beitrag bei Netzpolitik.

Der CCC hat in Hessen einen Antrag auf Erlass einer einstweiligen Verfügung gegen den Einsatz von Wahlcomputern bei der anstehenden Landtagswahl gestellt. Hier sollen die berüchtigten NEDAP-Wahlcomputer zum Einsatz kommen, die in den Niederlanden für Furore gesorgt hatten und dort inzwischen aus dem Verkehr gezogen wurden. Im Falle einer Ablehnung des Antrags plant der CCC, die Wahl anzufechten.

Am kommenden Donnerstag, den 10.1. gibt es ab 19:00 beim Stuttgarter CCC einen Vortrag zum Thema "Web Security". Warum ich hier darauf hinweise? Weil ich der Vortragende bin :-) Ich bin gerade fleißig am Vorbereiten und Folienmalen - hoffe mal, in Stuttgart eine interessante Show abliefern zu können.

Die neue Boeing 787 hat angeblich ein massives Sicherheitsproblem im bordeigenen Computernetz - nach einem Bericht von Wired ist das Onboard-Netzwerk (welches den Passagieren Internetzugang während des Fluges bieten soll) direkt mit den Kontrollsystemen des Flugzeugs verbunden.

Der 24C3 ist nun einige Tage vorbei - leider konnte ich den Congress weder vor Ort noch aus der Ferne verfolgen. Daher stöbere ich gerade durch diverse Berichte (bei Mitternachtshacking gibt es eine Linkliste auf Presseartikel, und die Congress-Videos stehen mittlerweile auch zum Download bereit).